组策略限制webshell执行溢出

在11年就经常遇到在aspxshell下执行命令,无论啥目录都是提示个“由于一个软件限制策略的阻止,Windows 无法打开此程序。要获取更多信息,请打开事件查看器或与系统管理员联系。

”当时还在土司发了个贴求过程,传送门https://www.t00ls.com/thread-18755-1-1.html

最近因一基友安全需要,一国外站点目录很混杂,手动设置权限估计会设置到手抽筋,于是就想退一步,让人家拿shell,跨站,防止提权算了。于是乎想借用到以上那个方法,这究竟怎么造成的呢,看提示肯定是组策略了,假如是麦咖啡或者ntfs应该会提示拒绝访问,于是和基友讨论一番之后开始虚拟机测试中。

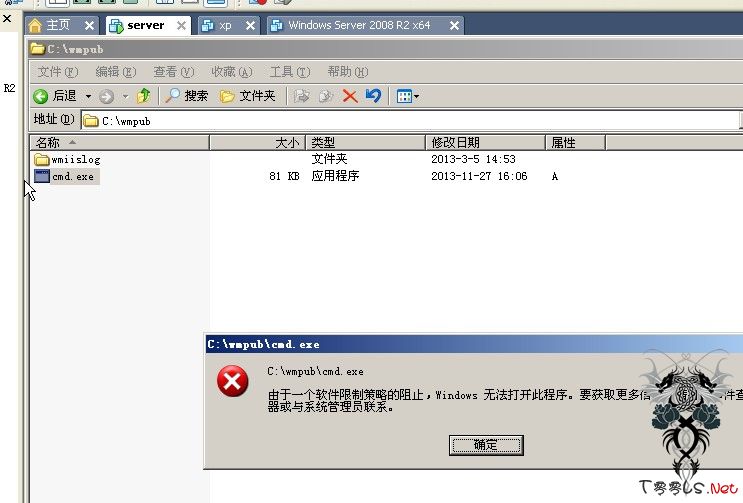

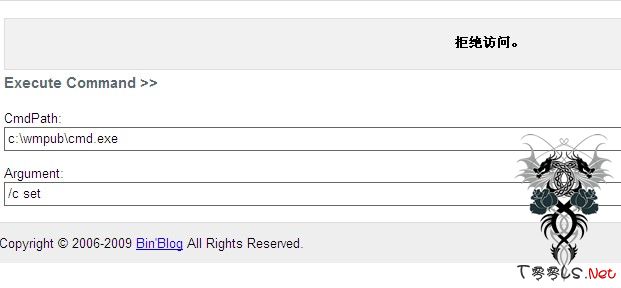

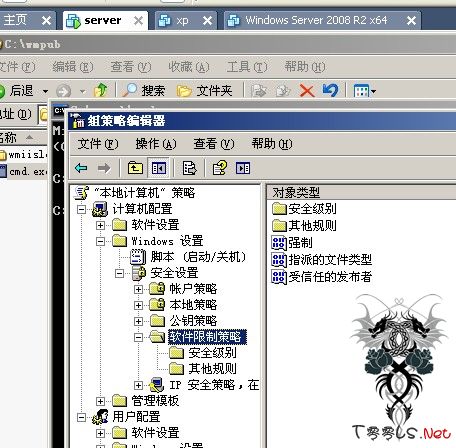

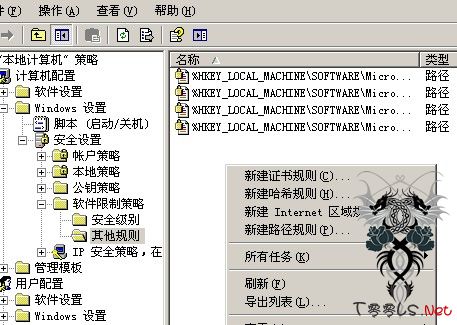

开始误以为直接如下操作“gpedit.msc-计算机配置-windows设置-安全设置-软件限制策略这里启用,再添加几个受限制的目录就ok,结果测试还是如下图,在系统中执行会拒绝,但是webshell中不会拒绝,照样执行。

又想绕回去找几个类似的站去嗅探,溢出啥的,结果还是不行,按照基友的话就是我人品太……,结果换了好几个人测试都这样,最后舅舅了一周,到今天,总算测试出了方法。

本地虚拟机环境如下:

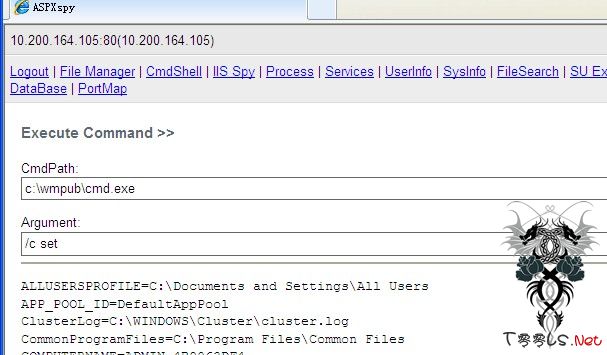

windows2003+iis6+net2.0,各盘设置磁盘权限,网站独立匿名用户控制(模拟虚拟主机),为测试需要就先对C:\wmpub设置为everyone权限,用于溢出。现在测试未开启策略的情况如下:

系统自带cmd无法执行,C:\wmpub下的cmd可以执行

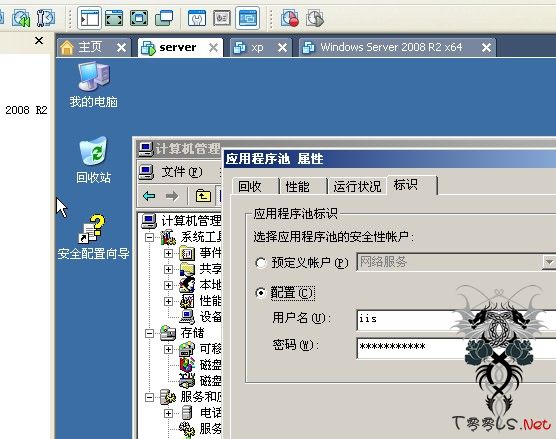

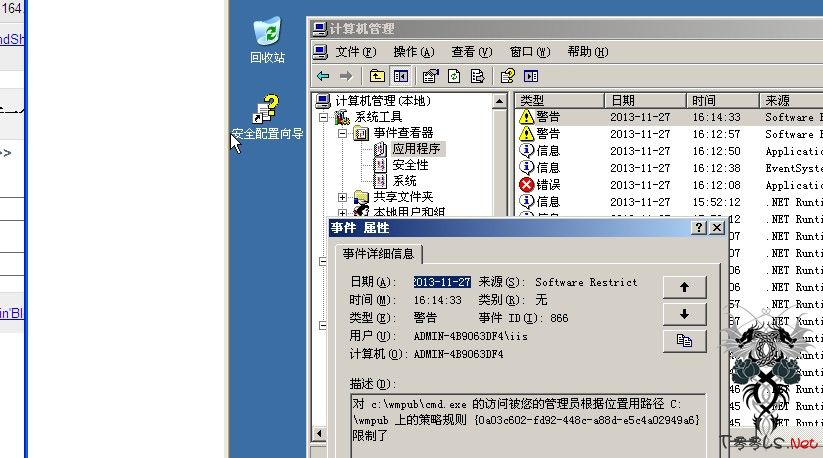

接着新建iis用户,属于IIS_WPG组,作为应用池登陆用户,重启iis,使应用池生效,开启软件限制策略,注销用户再登陆使组策略生效

于是开始我们的测试,再次执行C:\wmpub下cmd,出现了拦截,成功了,在系统日志也发现了记录

初步测试可以直接如下设置策略:

”当时还在土司发了个贴求过程,传送门https://www.t00ls.com/thread-18755-1-1.html

最近因一基友安全需要,一国外站点目录很混杂,手动设置权限估计会设置到手抽筋,于是就想退一步,让人家拿shell,跨站,防止提权算了。于是乎想借用到以上那个方法,这究竟怎么造成的呢,看提示肯定是组策略了,假如是麦咖啡或者ntfs应该会提示拒绝访问,于是和基友讨论一番之后开始虚拟机测试中。

开始误以为直接如下操作“gpedit.msc-计算机配置-windows设置-安全设置-软件限制策略这里启用,再添加几个受限制的目录就ok,结果测试还是如下图,在系统中执行会拒绝,但是webshell中不会拒绝,照样执行。

又想绕回去找几个类似的站去嗅探,溢出啥的,结果还是不行,按照基友的话就是我人品太……,结果换了好几个人测试都这样,最后舅舅了一周,到今天,总算测试出了方法。

本地虚拟机环境如下:

windows2003+iis6+net2.0,各盘设置磁盘权限,网站独立匿名用户控制(模拟虚拟主机),为测试需要就先对C:\wmpub设置为everyone权限,用于溢出。现在测试未开启策略的情况如下:

系统自带cmd无法执行,C:\wmpub下的cmd可以执行

接着新建iis用户,属于IIS_WPG组,作为应用池登陆用户,重启iis,使应用池生效,开启软件限制策略,注销用户再登陆使组策略生效

于是开始我们的测试,再次执行C:\wmpub下cmd,出现了拦截,成功了,在系统日志也发现了记录

初步测试可以直接如下设置策略:

1、软件策略限制为除管理员外所有账号,

2、直接增加所有盘符,都设置为不允许

3、假如有降权了的数据库,seru等,需要对相应的设置为允许,否则无法启动

评论82次

咋们中央红军在陕北

以后没得提权真没办法了

小菜不懂了。。蛋疼。。。

之前遇到个恶心服务器,命令提示符被管理员禁用,这种有办法破么?

以后怎么提权啊 。。。

学xi了 支持一下子

两者不相干,可以是同一用户,但是应用池用户权限大点,再者一个池子是好几个站一般,所以干脆新建了。这个软件策略拦截shell执行貌似是看w3wp进程用户是什么用户,xi统默认隐藏的那样的不拦截

搞运维的估计会吧

这是肯定的呃。。。进程启动的用户和匿名登录用户两者不相干吧,弱弱问下,两者是同一账户是什么效果?能不能执行cmdshell??? 这个偶还真没试过。。

iis用户匿名访问用户采用新建的web1,不属于任何组,对web目录有读写权限; iis应用池用户iis,属于wpg组,只负责启动w3wp进程 单纯的设置匿名用户用新建的这个组策略无法起作用

标准的服务器开空间就是这样的,话说,iis独立用户和应用池属于guest组是正解,users组权限太高了。。想问下,你的IIS用户是默认的IIS来宾还是你自己建的iis那个用户

谢谢分享。

学xi了。不过以后提权也难了

你可以试试各种后缀

貌似把exe修改成com就破掉了

以前抓HASH的时候也遇到过,坑死了。多谢楼主。

勤打补丁……

看说明是阻止这个目录下执行文件,虽然测试中没有添加txt后缀,但是把cmd.exe修改c.txt,去执行,就不管啥后缀,只要是要执行,就会被拦截。

组策略这个是阻止cmd的名字而已吧?