对母校的一次渗透测试

BY:风之传说

先声明下,后面的域名用 www.hacker.com 代替

主站 www.hacker.com ,由于分站比较多。

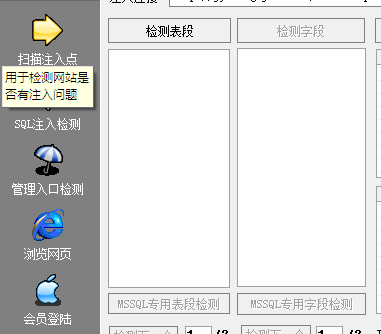

于是用jsky扫扫。。扫到如下信息。当然你也可以用别的扫扫。

http://www.hacker.com:80/rsc/guestbook/write.asp?Nsortid=9 可尝试XSS

http://www.hacker.com/service/wall/default.asp 留言墙可尝试XSS

http://jdx.hacker.com/showinfo.asp?name=%D7%EE%D0%C2%B9%AB%B8%E6&id=486' (机电系)

http://jy.hacker.com:80/onews.asp?id=189' (就业)

http://pj.hacker.com:80/onews.asp?id=182' (评促建网)

http://wyx.hacker.com:80/onews.asp?id=199' (外语系) 三个貌似是一个系统

http://bbs.hacker.com/ 论坛。 aspx的 下面版本显示DZ

哎,不扫不知道,一扫。。就发现这么多注入,尼玛的这么多年过去了,安全竟然还这么经不起考验啊。。看来我们学校的那些计算机的娃子,技术都不咋样呢。。还好我不是计算机系的,不然脸丢大了。。

上面有如此多的信息,我们先看哪一个呢,先来看

http://jy.hacker.com:80/onews.asp?id=189'

(就业)的吧。这个貌似是第一个扫到的。

好吧,来看看这个注入点。。在看注入的同时我也在扫。。

PS:啊D出马,天下无敌,哈哈,不过这次啊D失利了。

没有猜出任何表来。。当然有人肯定要说啊D字典不全,用别的可能扫的出来。在这里我也尝试过其他工具结果一样。后面我们会看到他改的表名。

那么我们来看看都扫出一些什么?

扫出来了如下信息。

其实还扫出来一个。

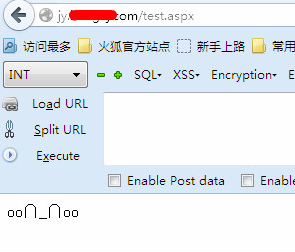

大家看到神马?有人会说,这不是大马里面的探测是否支持aspx的页面么。。答对了。。一看就被人入侵了。。于是,打开扫出来的 http://jy.hacker.com/simple.asp 看到如下页面。

挖,gesong大黑客,虽然木见过面,但是早有耳闻啊。于是,在膜拜大牛的同时,在感慨学校网站安全的同时,也得想办法进去不是。。有一丝线索就不要放弃,而且这样直接拿SHELL的机会,我们可不能放过。

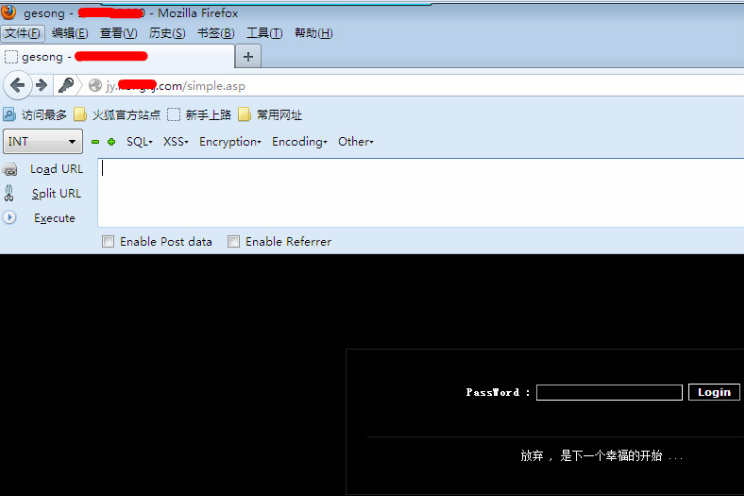

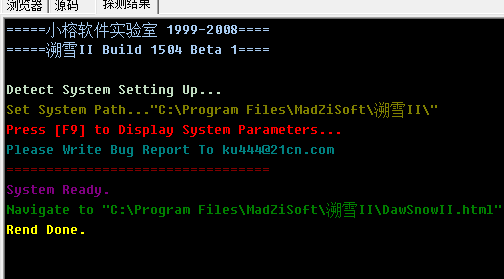

于是,拿着溯雪,直接载入字典,开扫。。

我的字典,都是一些常用的,就十几K吧,所以一会结果扫出来了。

结果出来了,爆破失败。。哎,蛋疼,放弃又太可惜了。。

于是不甘心啊,继续尝试,看到他的后缀为 simple.asp 又看到,马的标题为 gesong .. 又一次提到歌颂大黑客,N年前就听过的黑阔啊。

尝试了密码 spmple,gesong,ge,song,s,p,m,p,l,e,只要是单子,双字,三字,都试试了,最后想到。

黑客的密码一般都不复杂,因为自己要进去,没必要这么复杂,于是,最后 尝试 gs(gesong)成功进入。。

嗦嘎寺内。。好吧,搞进去了。。那么第一件事,就是做好事,帮学校清理木马。。

但后来又想了下,花这个时间清理马,还不如看看能不能搞下主站。。因为2年前,我是没搞下主站的。那时候只支持asp并且,执行不了命令,而且还不在一个服务器。。

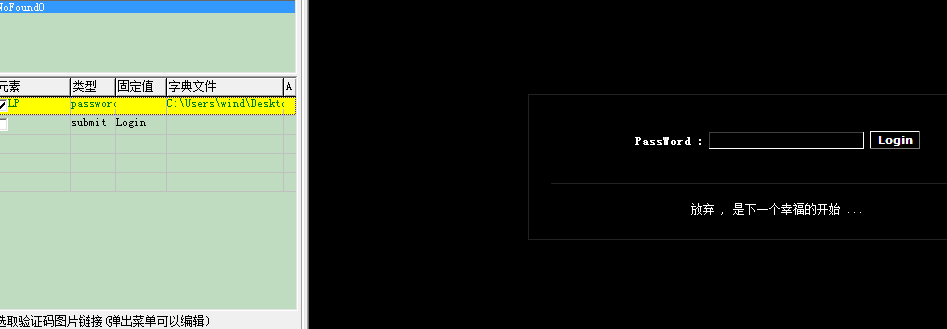

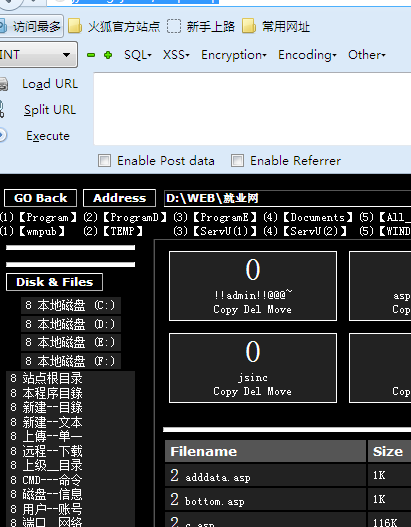

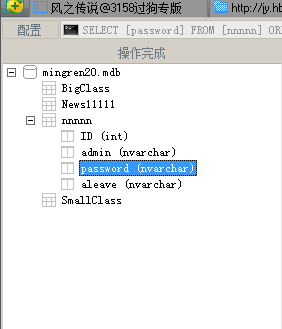

与此同时,想到刚才注入点注不出东西,啊D神器不管用了,于是跑数据库来看看。。

看到那个B把管理表名改成 :nnnnnn

好吧,虽然表很简单,但是尼玛的,也是非人类能才出来的。坑货。

好了,好了,吐完槽了,继续搞站。。

不习惯别人的马,于是传上自己的马。。刚才看到了,支持aspx直接上大马吧。。

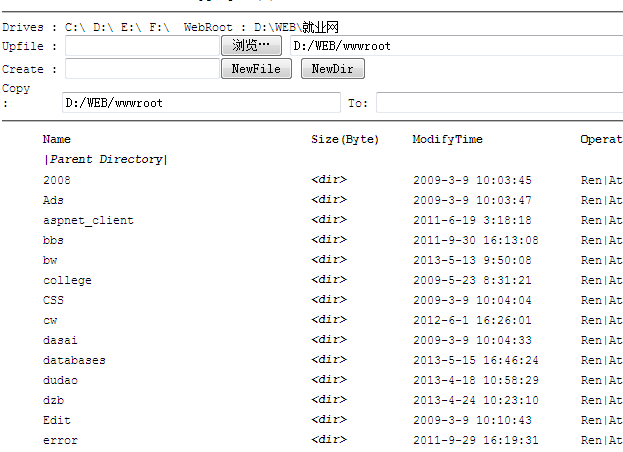

一进来就看到

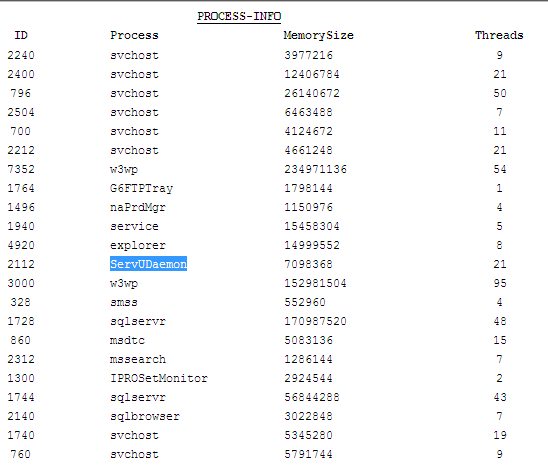

Sseru + sql 估计是mssql。等下扫一扫。。然后查看 IISspy

我操。。这么严重。。。神马机电系,计算机系,团委,外语系,各种系都在一个服务器上。。。看到这里我内心堪忧啊。。。我们学校那些货拿工资不办事啊。安全啊安全。

然后试着访问下主站的目录。。。想染不到的是,竟然直接跨目录。。

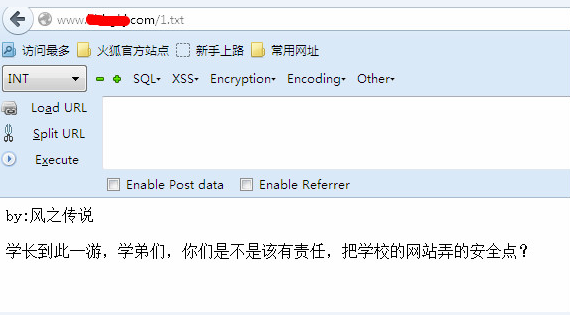

然后怀着万分激动的心情,试试可不可以写东东? 你没有看错,随便写,各种跨。于是shell成功写入。。挂个txt装下B。于是不得不感慨,2年前的我,跟现在还是有点差距的。。

到此。。主站就拿下了。。哎。。完全木挑战。。。这就一个简单的突破口,其他的还有XSS神马注入的各种都没看。。。

扫下端口。。

127.0.0.1 : 21 ................................. Close

127.0.0.1 : 80 ................................. Open

127.0.0.1 : 1433 ................................. Open

127.0.0.1 : 3306 ................................. Open

127.0.0.1 : 3389 ................................. Close

127.0.0.1 : 4899 ................................. Close

127.0.0.1 : 5631 ................................. Close

127.0.0.1 : 43958 ................................. Open

80 1433 3306 43958

我们的猜测果然没错,mssql.+su。那么,提权思路基本就来了。。1.sueru 2.mssql 3.mysql 4.溢出提权。。

这个配置这么差,估计安全也好不到哪里去,就不提权了。。

后来想了下,貌似其实,要是我不是通过爆破拿到webshell的话,别人注入也注不出什么东西。其他的地方看都没看,主站就拿下了。那么,身为学校的一员,我还是做点好事帮他清理下木马吧。。

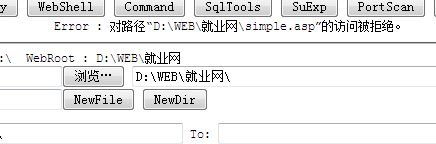

清理了大概5,6个左右的马。。擦擦。。然后碰到一个大马。。如下图:

没有权限。。Aspx都没权限删除asp的马,那么可能性如下:

他是用管理权限,上传的木马。。他吗的,有必要入侵了服务器还要去特别上传一个大马?

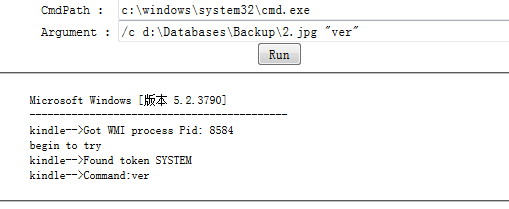

看到这里,我决定,提权把这个马干掉。。于是。。

找可写,上传,exp,然后执行,开始找个目录不可执行,后来换了个目录成功突破。。

截个图。。

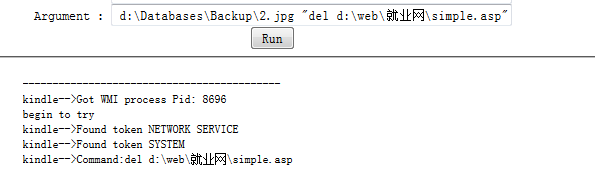

然后删除他的木马。

然后访问了看下,竟然删不掉。。系统权限都删不掉,哥怒了。。不搞定你,我不信邪了。

因为是学校的网站,又是内网,我登陆会有日志,我不想引来不必要的麻烦,所以决定命令行下干掉他,没进服务器。。

于是,我去询问了很多大牛,然后在吐司翻看老帖子。。。尝试了各种办法。。无果。

首先,主流的一些畸形目录,畸形文件。。但是这个在根目录,如果他改成畸形目录的话,估计iis都没法识别,另外文件名没任何的出奇之处,也不是系统自带的一些不能删除的后缀。。畸形文件也排除了。。

经过和sincoder大牛的探讨之后,问题解决了。。他的方法是,直接进那人的shell,然后删除他的大马。。擦擦。。自己的马,有权限删除。。系统权限都没。。感觉比较坑。。以后大家遇到删不掉的马,这也是一种方法吧。。

当然还有一种方法删除此马,sincoder大牛没发言,我不敢放出。。

好了,到此我们学校的网站的马,就此清理完成。。

先声明下,后面的域名用 www.hacker.com 代替

主站 www.hacker.com ,由于分站比较多。

于是用jsky扫扫。。扫到如下信息。当然你也可以用别的扫扫。

http://www.hacker.com:80/rsc/guestbook/write.asp?Nsortid=9 可尝试XSS

http://www.hacker.com/service/wall/default.asp 留言墙可尝试XSS

http://jdx.hacker.com/showinfo.asp?name=%D7%EE%D0%C2%B9%AB%B8%E6&id=486' (机电系)

http://jy.hacker.com:80/onews.asp?id=189' (就业)

http://pj.hacker.com:80/onews.asp?id=182' (评促建网)

http://wyx.hacker.com:80/onews.asp?id=199' (外语系) 三个貌似是一个系统

http://bbs.hacker.com/ 论坛。 aspx的 下面版本显示DZ

哎,不扫不知道,一扫。。就发现这么多注入,尼玛的这么多年过去了,安全竟然还这么经不起考验啊。。看来我们学校的那些计算机的娃子,技术都不咋样呢。。还好我不是计算机系的,不然脸丢大了。。

上面有如此多的信息,我们先看哪一个呢,先来看

http://jy.hacker.com:80/onews.asp?id=189'

(就业)的吧。这个貌似是第一个扫到的。

好吧,来看看这个注入点。。在看注入的同时我也在扫。。

PS:啊D出马,天下无敌,哈哈,不过这次啊D失利了。

没有猜出任何表来。。当然有人肯定要说啊D字典不全,用别的可能扫的出来。在这里我也尝试过其他工具结果一样。后面我们会看到他改的表名。

那么我们来看看都扫出一些什么?

扫出来了如下信息。

其实还扫出来一个。

大家看到神马?有人会说,这不是大马里面的探测是否支持aspx的页面么。。答对了。。一看就被人入侵了。。于是,打开扫出来的 http://jy.hacker.com/simple.asp 看到如下页面。

挖,gesong大黑客,虽然木见过面,但是早有耳闻啊。于是,在膜拜大牛的同时,在感慨学校网站安全的同时,也得想办法进去不是。。有一丝线索就不要放弃,而且这样直接拿SHELL的机会,我们可不能放过。

于是,拿着溯雪,直接载入字典,开扫。。

我的字典,都是一些常用的,就十几K吧,所以一会结果扫出来了。

结果出来了,爆破失败。。哎,蛋疼,放弃又太可惜了。。

于是不甘心啊,继续尝试,看到他的后缀为 simple.asp 又看到,马的标题为 gesong .. 又一次提到歌颂大黑客,N年前就听过的黑阔啊。

尝试了密码 spmple,gesong,ge,song,s,p,m,p,l,e,只要是单子,双字,三字,都试试了,最后想到。

黑客的密码一般都不复杂,因为自己要进去,没必要这么复杂,于是,最后 尝试 gs(gesong)成功进入。。

嗦嘎寺内。。好吧,搞进去了。。那么第一件事,就是做好事,帮学校清理木马。。

但后来又想了下,花这个时间清理马,还不如看看能不能搞下主站。。因为2年前,我是没搞下主站的。那时候只支持asp并且,执行不了命令,而且还不在一个服务器。。

与此同时,想到刚才注入点注不出东西,啊D神器不管用了,于是跑数据库来看看。。

看到那个B把管理表名改成 :nnnnnn

好吧,虽然表很简单,但是尼玛的,也是非人类能才出来的。坑货。

好了,好了,吐完槽了,继续搞站。。

不习惯别人的马,于是传上自己的马。。刚才看到了,支持aspx直接上大马吧。。

一进来就看到

Sseru + sql 估计是mssql。等下扫一扫。。然后查看 IISspy

我操。。这么严重。。。神马机电系,计算机系,团委,外语系,各种系都在一个服务器上。。。看到这里我内心堪忧啊。。。我们学校那些货拿工资不办事啊。安全啊安全。

然后试着访问下主站的目录。。。想染不到的是,竟然直接跨目录。。

然后怀着万分激动的心情,试试可不可以写东东? 你没有看错,随便写,各种跨。于是shell成功写入。。挂个txt装下B。于是不得不感慨,2年前的我,跟现在还是有点差距的。。

到此。。主站就拿下了。。哎。。完全木挑战。。。这就一个简单的突破口,其他的还有XSS神马注入的各种都没看。。。

扫下端口。。

127.0.0.1 : 21 ................................. Close

127.0.0.1 : 80 ................................. Open

127.0.0.1 : 1433 ................................. Open

127.0.0.1 : 3306 ................................. Open

127.0.0.1 : 3389 ................................. Close

127.0.0.1 : 4899 ................................. Close

127.0.0.1 : 5631 ................................. Close

127.0.0.1 : 43958 ................................. Open

80 1433 3306 43958

我们的猜测果然没错,mssql.+su。那么,提权思路基本就来了。。1.sueru 2.mssql 3.mysql 4.溢出提权。。

这个配置这么差,估计安全也好不到哪里去,就不提权了。。

后来想了下,貌似其实,要是我不是通过爆破拿到webshell的话,别人注入也注不出什么东西。其他的地方看都没看,主站就拿下了。那么,身为学校的一员,我还是做点好事帮他清理下木马吧。。

清理了大概5,6个左右的马。。擦擦。。然后碰到一个大马。。如下图:

没有权限。。Aspx都没权限删除asp的马,那么可能性如下:

他是用管理权限,上传的木马。。他吗的,有必要入侵了服务器还要去特别上传一个大马?

看到这里,我决定,提权把这个马干掉。。于是。。

找可写,上传,exp,然后执行,开始找个目录不可执行,后来换了个目录成功突破。。

截个图。。

然后删除他的木马。

然后访问了看下,竟然删不掉。。系统权限都删不掉,哥怒了。。不搞定你,我不信邪了。

因为是学校的网站,又是内网,我登陆会有日志,我不想引来不必要的麻烦,所以决定命令行下干掉他,没进服务器。。

于是,我去询问了很多大牛,然后在吐司翻看老帖子。。。尝试了各种办法。。无果。

首先,主流的一些畸形目录,畸形文件。。但是这个在根目录,如果他改成畸形目录的话,估计iis都没法识别,另外文件名没任何的出奇之处,也不是系统自带的一些不能删除的后缀。。畸形文件也排除了。。

经过和sincoder大牛的探讨之后,问题解决了。。他的方法是,直接进那人的shell,然后删除他的大马。。擦擦。。自己的马,有权限删除。。系统权限都没。。感觉比较坑。。以后大家遇到删不掉的马,这也是一种方法吧。。

当然还有一种方法删除此马,sincoder大牛没发言,我不敢放出。。

好了,到此我们学校的网站的马,就此清理完成。。

评论38次

你母校的

老的有感情。

你妹的,有必要两边都发一样的话?

用过。不好用,跑上万字典的时候,一个个去看返回数据包的大小。会死人。

好吧,你猜对了。。。

话说,你可以装作神马都没看到。。

怎么都是 母校啊 现在流行搞母校的

lz用的工具都很经典啊!!

传说哥都随我的风格,搞起自己母校了,哈哈~!不过你的安全意识比我强,我直接在内网上root了,结果日志记录了~!!!

重装xi统

跑Webshell密码还在用溯雪啊,楼主可以学学Burp Suite,跑Webshell密码还是很刺激的。

学校的站都是胡闹的

里面有不少错字,呵呵,

另外一种方法是啥! PS:学校的东西和ZF的东西一样,几百年不更新,几百年不维护

运气不错啊

咋都是母校 母校的

我感觉 我看到露点的了 虽然打得好 你们 是不是 那什么 "什么颜色的" 岗 的职业 的 什么的 技术的什么的什么的 学院 哈哈

看看了!感觉挺蛋疼