Web安全

ThinkSAAS多处Xss及某处SQL注射。

1.用的是xheditor.那编辑器玩意,Xss大家比我知道的多吧,img直接加xss2.该源码,过滤xss基本上都是输出过滤,所以导致太多没有过滤到位的地方,比如标题会在动态页面弹xss,文章标题直接xss,消息盒子xss,太多太多,不一一枚举,改成输入过滤即可。3.http://www.thinksaas.cn/home/info/key/contact/

dedecms两处注入

dedecms最新注入 6月份dede修补的漏洞是一个原理 plus/guestbook.inc.phprequire(dirname(__FILE__).'/../../include/common.inc.php');require_once(DEDEINC."/filter.inc.php");plus/guestbook.inc.phprequire_once(dirname(__FILE__).'/guestbook/guestbook.inc.php');............ $query

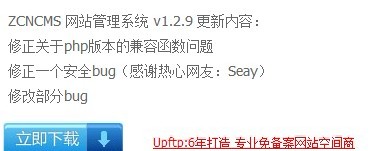

ZCNcms v1.2.9 sql注入 (有些鸡肋)

TEAM : codeplay TAEAM出差结束了,辞职了,没事做了,就看见了一张图片人家是seay大牛 ,俺就是打酱油的,就看看这个站了 ,开始吧,还是那个问题 getip(),大家一看就懂的 。books.php 从105行开始case 'add'://if(isset($submit)){$info = array();$time = time();if(!isset($classid)){$classid =

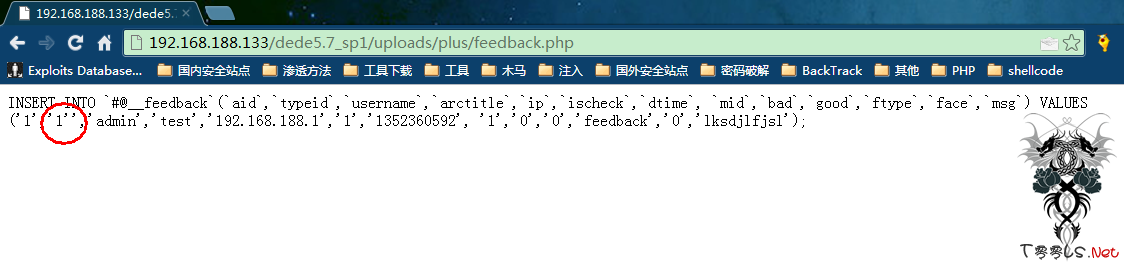

最近dede注入漏洞分析

这个分析是我根据90sec论坛上花若相惜分析的基础上,自己另外分析的,加了一些自己的分析,和他没有细讲的内容,和原文不太一样。0x01 简述 2012年10月30日一个名为cyg07的白帽子向乌云提交了这个注入漏洞。可以导致注入的原因是$typeid变量没有做任何校验,便插入进了SQL语句,导致攻击者可以

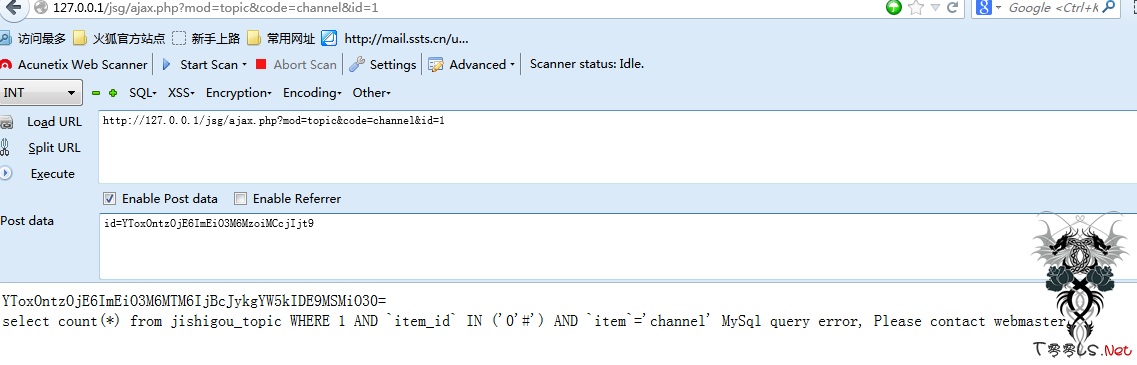

记事狗微薄 注入

/modules/ajax/topic.mod.phpfunction Pic_ajax(){//echo 11;//echo base64_encode(serialize(array('a'=>'0\'#')));$options = array();$TopicListLogic = Load::logic('topic_list', 1);$per_page_num = $this->Post ? (int)$this->Post : 20;$cache_time = $this->Post ? (int)$this->Post : 10;$ui

[转] Invision Power Board "unserialize()" PHP Code Execution

<?php /* ---------------------------------------------------------------- Invision Power Board <= 3.3.4 "unserialize()" PHP Code Execution ---------------------------------------------------------------- author..............: Egidio Romano aka EgiX mail.......

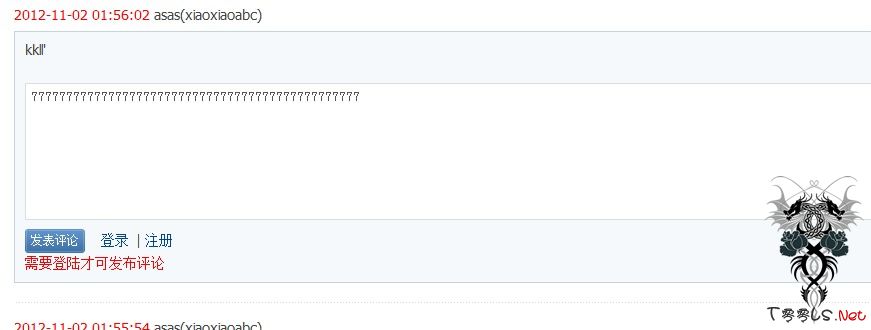

对phpcms v9的那个评论一点解析

出差中,看见wooyun上说是评论的回复的时候出现问题,有错误大家 指出来,我好日后改正。看代码文件这个为评论页面 测试用的。http://192.168.48.192/DEV1.5.0/gbk/install_package/index.php?m=comment&c=index&a=init&commentid=content_6-1-1&iframe=1&id=29从url看可以看出来m 是module,c是头文件

Anwsion 俩Xss 反射型和一个超屌丝的

好吧 既然你们都爱发 那就发吧 这个黑盒出来的不解释http://site/?/home/explore/category-40Hacked.By.Rices"%20onmousemove%20="javascript:var%20a=window.location.href,b=a.substr(47,15);alert(b);var%20ff=还有一个更不解释了 搜索框直接<script>alert(1)</script> 然后鼠标移动下就xss了

Anwsion 漏洞

耶稣的意思不信我有我就先发俩一个受GPC的注入一个不受的先说第一account/main.phpfunction register_action(){if ($this->user_id && $_GET){$invite_question_id = intval($_GET);if ($invite_question_id){HTTP::redirect('/question/' . $invite_question_id);}}if(! $this->user_id){if($_GET){HT

Anwsion 反射型xss

http://www.3hack.com/?/search/q-PGlmcmFtZSBzcmM9Imh0dHA6Ly93d3cuYmFpZHUuY29tIj4=后面base64解开 <iframe src="http://www.baidu.com">可以构造一个钓鱼页面,再把url发该论坛,威力很大朋友写的钓鱼页面就不发了本人表示,中招了

![[转] Invision Power Board "unserialize()" PHP Code Execution](https://www.t00ls.com/attachments/month_1211/12110323421e1883d3979ef970.png)