渗透测试

【僵尸复活申请】分享项目中遇到的App Mpaas加密的问题解决

移动开发平台(Mobile PaaS,简称 mPaaS)是源于支付宝 App 的移动开发平台,为移动开发、测试、运营及运维提供云到端的一站式解决方案,能有效降低技术门槛、减少研发成本、提升开发效率,协助企业快速搭建稳定高质量的移动 App。这次是某银行项目,需要对手机银行app进行渗透测试,但挂代理抓包后发

命令行获取finalshell软件保存的公钥

命令行获取finalshell软件保存的公钥type c:\users\<username>\AppData\Local\finalshell\knownhosts.jsontype d:\finalshell(安装路径)\knownhosts.json该文件中关键字host的键值为远程服务器的SSH连接的IP和端口,关键字key的键值为该远程服务器的SSH连接的公钥。密码存在(感谢T00ls用户“就叫我小

对一次博彩站点的渗透测试

在一次工作摸鱼的时候,找到一个博彩站点,看了一眼主站有waf显然打不通,结果在找其他资产的时候发现一个 "老破站" 。 找到它后台爆破的时候发现shiro反序列化,这不是直接一键getshll吗?(有手就行)完事发现是管理员权限,我直接3389上线(不惯着你),先创建了一个隐藏用户,添加到管理员组里面

多种dump lsass思路和工具汇总

红队技巧-绕过杀软dump-Lsass内存 Gamma实验室微信公众号https://mp.weixin.qq.com/s/QFRCMX14WJwMfM4_AEzpMg【技术分享】转储lsass的方法原理和实现学习 安全客微信公众号https://mp.weixin.qq.com/s/Vfecs_dk5Jt86VeqFaoWIg利用远程进程分叉转存Lsass凭据 小生观察室微信公众号https://

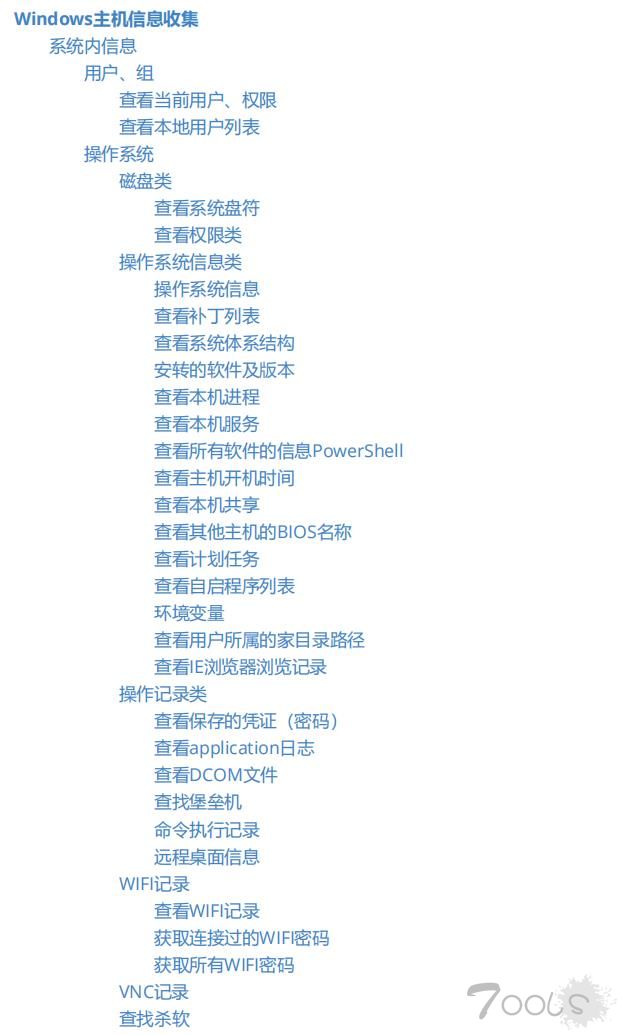

【僵尸申请复活】【已通过】告别内网打一半,百度找命令 - 内网信息收集大全

目录----------------------------------------------------------------------------------------# Windows主机信息收集## 系统内信息### 用户、组#### 查看当前用户、权限```// CMD方式可直接查看whoami// 查看当前用户whoami /all// 查看当前域并获取域SIDqwinsta// 获取当前连接会话quser// 与qwin

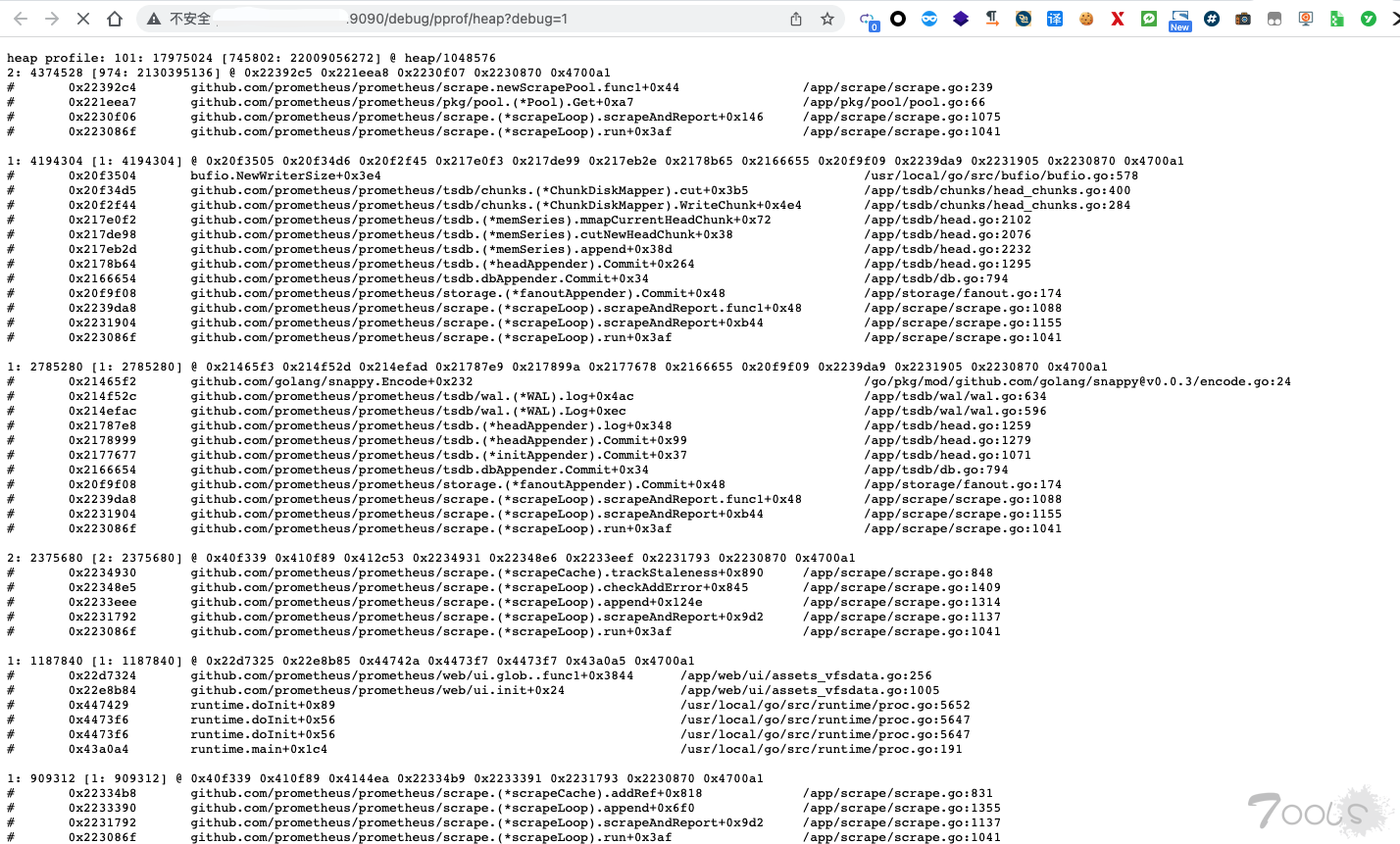

利用pprof发现Go目标服务器的内存泄漏

一、前言Go语言是一个神奇的语言。但是我不会,我连开机都不会,Go是什么 Go to it! 这个页面上是不是很熟悉,你们在渗透扫目标的时候是不是也遇到过。 pprof是一个用于Go开发时对收集的数据分析和可视化工具 它能收集信息,也能被我们利用! 首先要知道一些默认的功能```cpu(CPU Pro

【僵尸申请复活】【未通过】jarvis OJ web部分题目浅析上

0x01 RE? :这道题考的有些许的偏门,首先下载附件,名为udf.so.(一大堆字符)Udf为mysql 的一个扩展接口,通俗来讲就是用户自定义函数。且后缀为.so时,可知道网站所搭建的环境为linux环境。Udf文件利用的话可以使用此语句CREATE FUNCTION RETURNS {STRING|INTEGER|REAL} SONAME ;首先我们要找到本

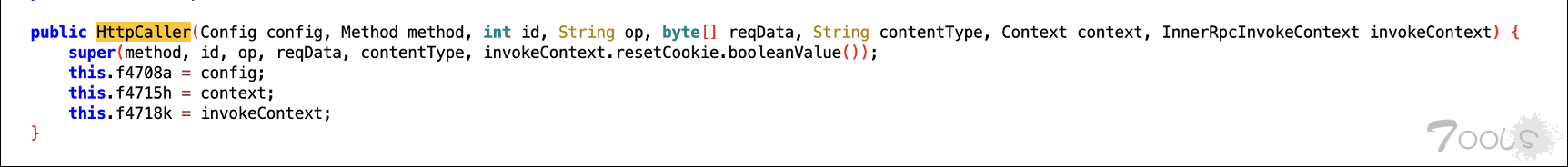

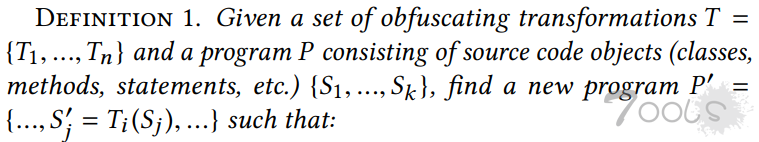

【僵尸申请复活】【未通过】Android Proguard混淆对抗之我见

> *关于何为Proguard,可以参考**GuardSquare官网其优化业务**及**Wikipedia相关条目**.* > Proguard:https://www.guardsquare.com/proguard > Wikipedia:https://en.wikipedia.org/wiki/ProGuard # 局部敏感哈希与Proguard混淆对抗 2017年6月,**Richard Baumann**发表了标题为"**Anti-ProGuar

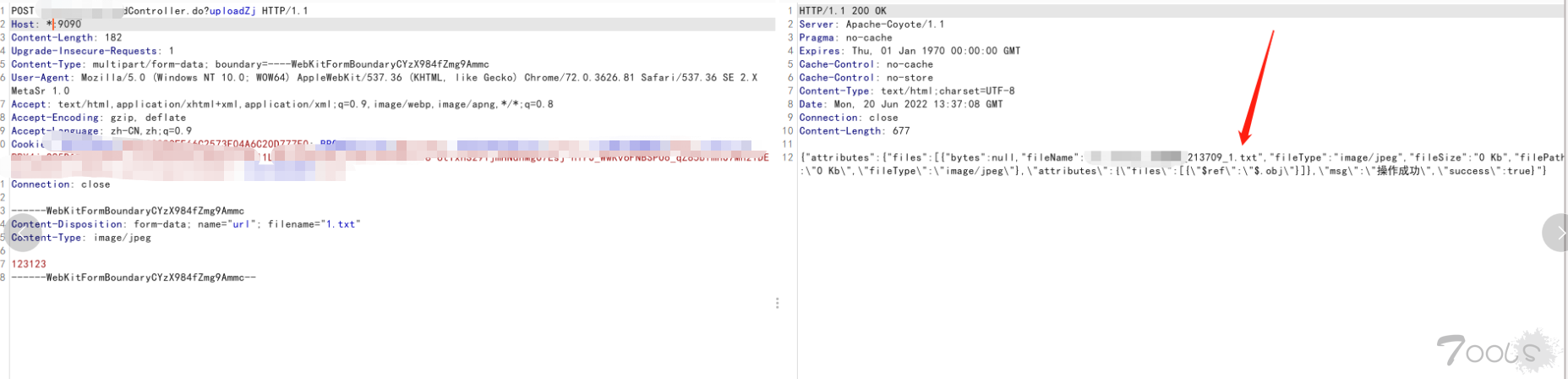

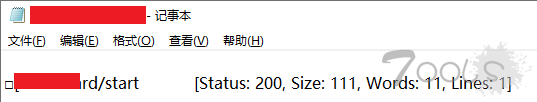

文件上传绕过的一次思路总结(两个上传点组合Getshell)

本文章仅用于渗透交流学习,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任 注:本次测试为授权测试这是朋友的一个渗透测试的项目,有个上传的黑名单,跟我说可以试了一下,本文章是一边测试一边记录的,对于一些知识点总结

重生之我是赏金猎人(六)-强行多次FUZZ发现某厂商SSRF到redis密码喷洒批量反弹Shell

## 0x00 前言最近BugBounty挖了不少,但大多数都是有手就行的漏洞,需要动脑子的实属罕见而之前就遇到了一个非常好的案例,故作此文## 0x01 对目录批量FUZZ,发现一处隐蔽接口挖某大厂已经挖了快两个周了,期间因为公司业务比较繁忙,最近一直没挖。但是一直在用ffuf挂着字典对厂商资产进行批量目录扫