文章列表

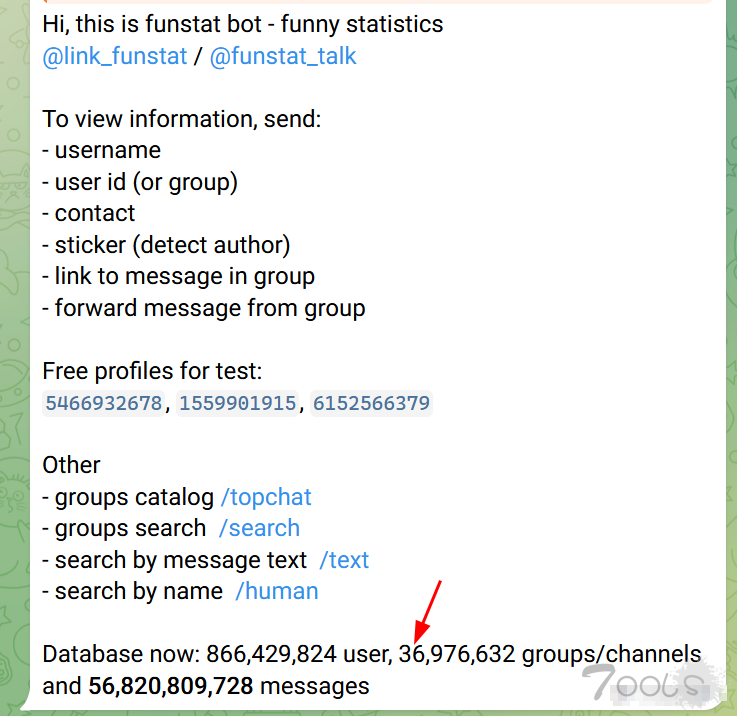

FUNSTAT - Telegram有人索引了大量用户的公开信息并做成bot可供所有人查询

用自己的号测试了下,收集的信息非常全面,包括了你的用户名变更历史,群组消息(可搜索),图片,链接,附件等等。这是一个毛子的bot,目前看来有点要做成sgk bot的趋势,准备盈利。bot链接在https://t.me/FunstatzBotBot 大家可以自行测试,输入 /me 命令查看自己的数据。bot链接可能更新,以新闻

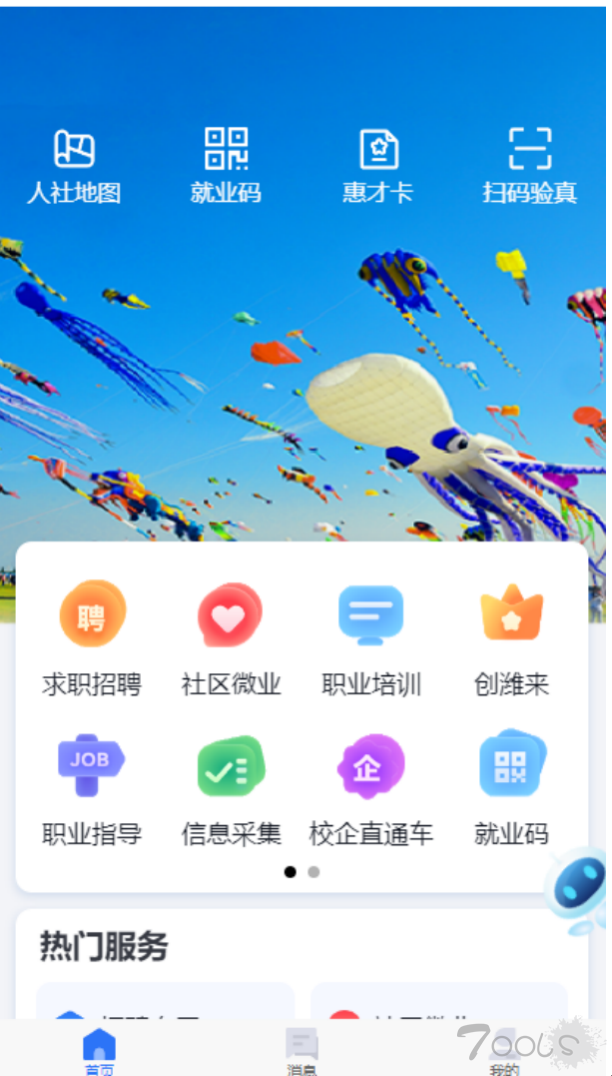

记录一次真实信息泄露

获取prod-web-auth-api/gateway/commonPostLogin 接口类似于获取信息的登录接口遍历username字段,可以获取到对应身份证号的人姓名、手机号和小程序鉴权值获取到小程序session,可以任意越权其他功能用其他数据包证明session可利用遍历username字段,根据id字段可以证明数据量200万+,可以获取上两百万

抛砖引玉,权限提升中的几个自动化枚举工具

整理了几个在Linux权限提升中的自动化枚举工具.其他更好用的工具也欢迎各位师傅留言.LinPeas: https://github.com/carlospolop/p ... tree/master/linPEAS]LinEnum: https://github.com/rebootuser/LinEnum]LES (Linux Exploit Suggester): https://github.com/mzet-/linux-exploit-suggester]Linux Sm

无锡市教育信息化和装备管理服务中心(wxeic.cn) 某分站存在命令执行

无锡市教育信息化和装备管理服务中心(wxeic.cn) 某分站存在命令执行

高等教育出版社有限公司(hep.com.cn) 某分站存储型xss跨站漏洞

高等教育出版社有限公司(hep.com.cn) 某分站存储型xss跨站漏洞

网易(163.com) 某分站存在存储型xss跨站漏洞

网易(163.com) 某分站存在存储型xss跨站漏洞

喜茶(heytea.com) 子域名系统存在文件读取漏洞

喜茶(heytea.com) 子域名系统存在文件读取漏洞

中国互联网协会(isc.org.cn) 某分站sql注入漏洞

中国互联网协会(isc.org.cn) 某分站sql注入漏洞

葵花药业(khyy.com) 某系统存在文件上传漏洞

葵花药业(khyy.com) 某系统存在文件上传漏洞

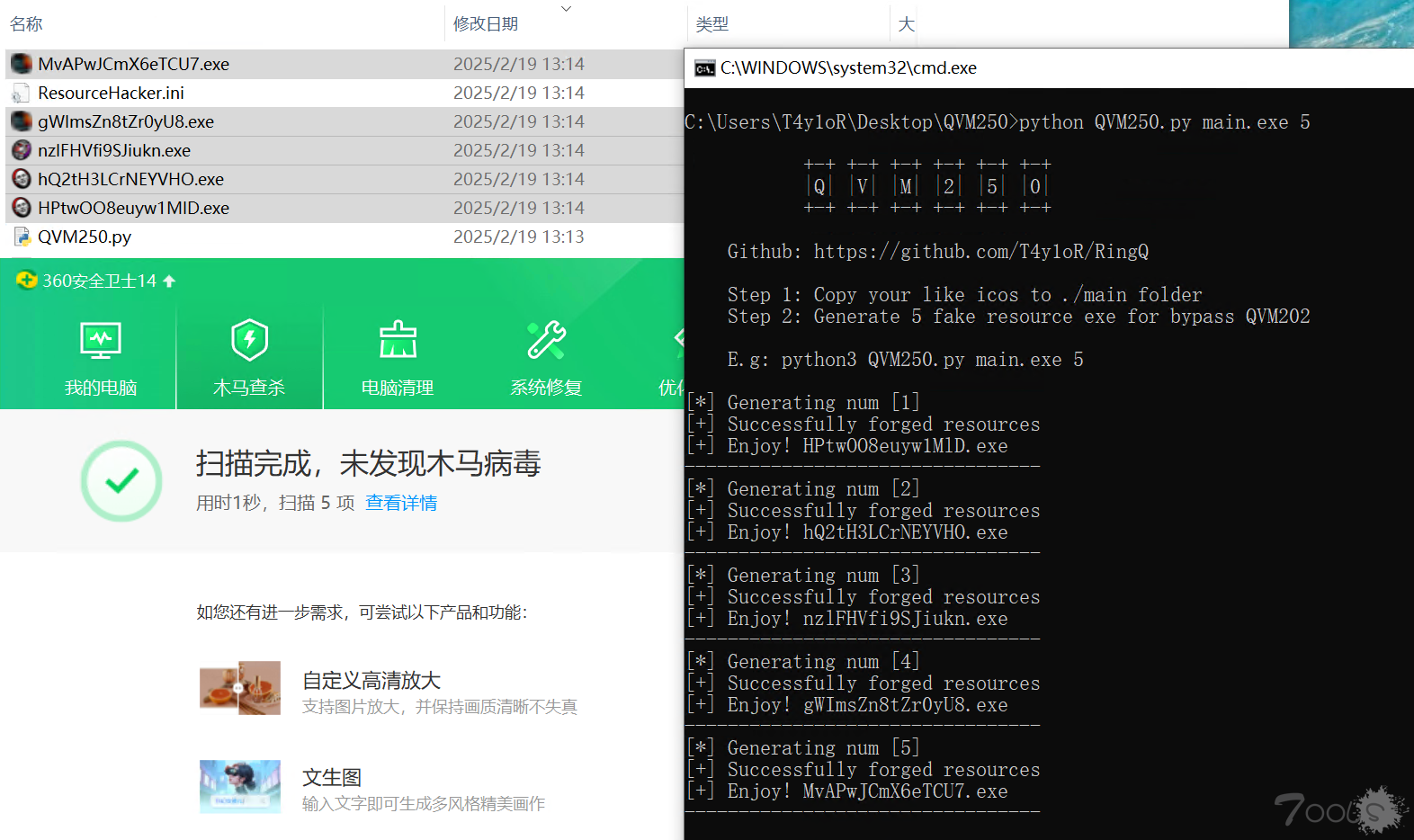

bypass 360报毒QVM202

360 QVM202 报毒是启发式静态扫描,修改文件资源伪造成正常文件一样即可绕过。(前提是你的源码本身具备免杀静态扫描能力)添加签名、文件名、图标、属性信息、资源...通过手动使用ResourceHacker修改资源可以达到绕过效果,但对于我这种脚本小子来说 好累啊...【QVM250】 自动伪造资源添加图标和版本