【喜庆2025征文】大佬们 我带着处女作-主动防御溯源工具 (Active Defense Tracing Tool)来啦

【喜庆2025征文】大佬们 我带着处女作-主动防御溯源工具 (Active Defense Tracing Tool)

项目介绍

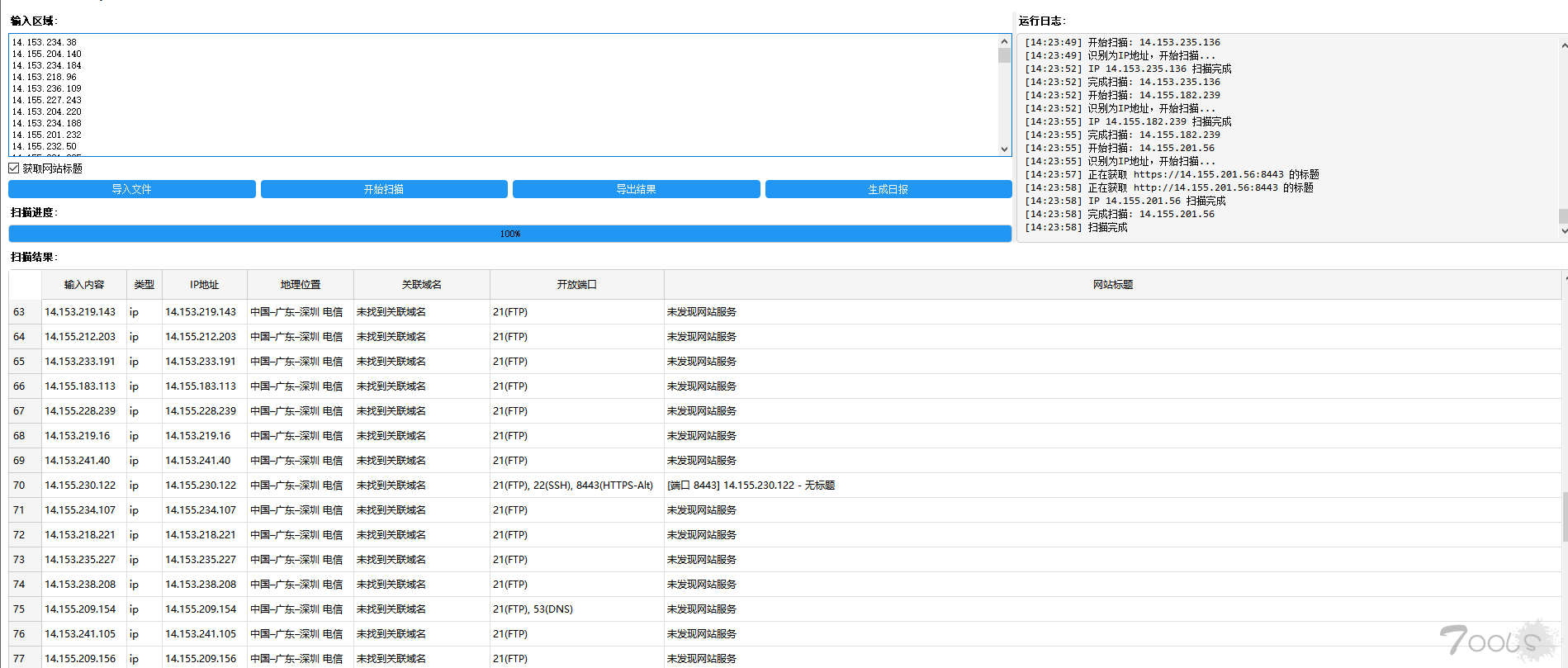

项目前提,我每天都会收到大量的恶意IP进行分析,那么开发个工具来自动化吧,输入甲方甩过来的恶意IP,一键输出日报,领导领导我完事了

📝 项目简介

帮助苦逼溯源人员快速分析和追踪可疑IP与域名。

🛠️ 使用准则

使用虚拟机运行该程序,强烈建议,有几点问题讲下 第一 因为是溯源工具 还写了GUI 有几率被黑客反草,我考虑到了这个情况,但是!!!!!!!!!! 我不是很放心这个方案

防护代码如下 代码片段

for protocol in protocols:

try:

url = f"{protocol}://{domain}:{port}"

self.log(f"[{datetime.now().strftime('%H:%M:%S')}] 正在获取 {url} 的标题")

response = session.get(url, timeout=5, verify=False, allow_redirects=True)

response.raise_for_status()

soup = BeautifulSoup(response.text, 'html.parser')

title = soup.title.string if soup.title else "无标题"

# 对标题进行HTML实体编码以防止XSS攻击

title = html.escape(title.strip() if title else "无标题")

titles.append(f"[端口 {port}] {domain} - {title}")

title_found = True

break # 如果成功获取标题,就不需要尝试另一个协议

except:

continue

if title_found:

break # 如果已经找到标题,就不需要尝试其他域名

except:

continue目前正在测试的代码,图中的恶意IP来自微步社区 公开威胁指标IOC 图片

✨ 核心功能

🔍 IP/域名解析

支持批量IP和域名分析

智能识别输入类型

DNS解析与反向解析

🌍 地理位置定位

集成纯真IP数据库

获取域名集成的是 url = f"https://site.ip138.com/{ip}/"

🔒 端口扫描

常用服务端口检测

服务类型识别

网站标题获取

📊 报告生成

自动生成分析报告(汇报必备)

🚀 程序演示

🛠️ 程序所应用的技术栈

Python 3.6+

PyQt5 - GUI界面框架

Requests - HTTP请求处理

BeautifulSoup4 - 网页解析

QQWry - IP地址库

DNSPython - DNS解析

GeoIP2 - IP地理位置服务

🎯 使用场景

安全事件响应

可疑IP/域名分析

网络资产梳理

安全态势感知

日常安全运维

📌 注意事项

仅限用于主动防御项目,溯源HVV,请勿用于非法用途

建议在合法授权下使用

扫描前请确认目标授权

程序GITHUB 地址 https://github.com/s7safe/Active-Defense-Tracing-Tool

🔔 给个star 支持呗!

评论27次

看上去集成了不少功能,但是实际溯源主要还是得看攻击者的身份信息

是的,在日常的场景中,在蜜罐上已经抓取了很多的攻击者的身份信息,落实到人身上,但是要做信息化,把范围扩大只能通过反制的手段,通过反制IP拿到一些比如,拿自己公开Nas进行攻击的攻击者,这里也会考虑是否被黑,或者拿着有漏洞的组件等,甚至还有一些厂商发起扫描的时候 公网IP都绑定的自己公网,是这么来进行溯源反制扩散的

如果只有攻击者IP的话实际溯源还是比较麻烦的,一方面是域名的备案信息,另一方面即便拿到了攻击者服务器的权限也只能上去找敏感信息或者找他的真实IP,要是找不到的话实际上还是没办法确定攻击者的身份信息,这样的话挺麻烦的

比较常见的其实还是肉鸡,如路由器、CMS等 再次提醒软件虚拟机运行,别被黑客反制了,创建反制虚拟机比较好,虽然软件有防护代码,哈哈

看上去集成了不少功能,但是实际溯源主要还是得看攻击者的身份信息

是的,在日常的场景中,在蜜罐上已经抓取了很多的攻击者的身份信息,落实到人身上,但是要做信息化,把范围扩大只能通过反制的手段,通过反制IP拿到一些比如,拿自己公开Nas进行攻击的攻击者,这里也会考虑是否被黑,或者拿着有漏洞的组件等,甚至还有一些厂商发起扫描的时候 公网IP都绑定的自己公网,是这么来进行溯源反制扩散的

看上去集成了不少功能,但是实际溯源主要还是得看攻击者的身份信息

用着很方便不是一个个IP去查了

程序导出的报告长这样

大佬们轻点骂,我马上改