邮件发件人伪造

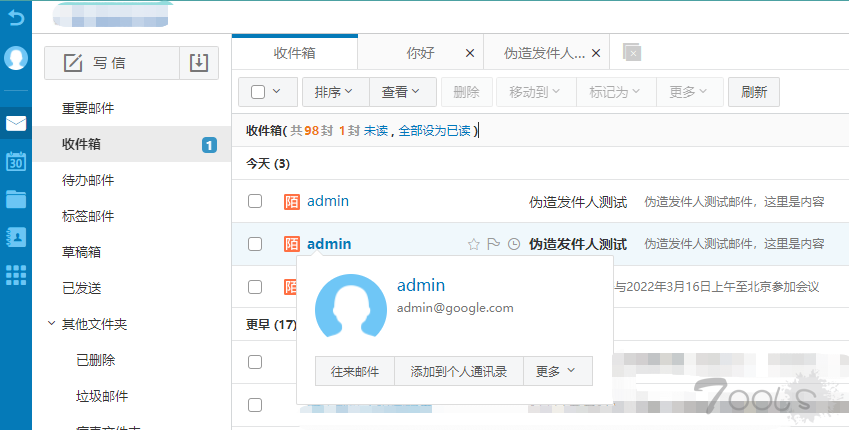

“ 不是伪造发件人名字,是发件人所有信息,先放效果图。”

0x01

———

事件起因

最近经常有某些单位邮箱被爆破或者弱口令登录后用于钓鱼的情况,本来美好的摸鱼时光,被这些破事整的焦头烂额

归根结底还是大众的安全防护意识不太行嘛,所以领导让看看咋研究研究搞一套常规邮件钓鱼演习的系统或者流程。

网上搜索了一遍发现开源的Gophish系统刚刚好能满足所有的需求(包含了邮件编辑、网站克隆、数据可视化、批量发送等等功能,所有需求一套解决了)

项目地址:https://github.com/gophish/gophish

再就是考虑如何将发件人变得更像真的,使受害者更容易上当点击,后来索性继续研究了下发件人伪造,搜索了下相关知识。

找到了一篇关于发件人伪造的文章,按数据包操作半天,结果发现只是伪造了个发件人的名字。

再回去仔细看了下文章,好吧,是我眼瞎,人家写的很明白了。

再后来。。。。。。就没有后来了,看看自己研究研究呗。

0x02

———

搭建邮件服务器

使用Centos配合postfix搭建邮服,具体步骤如下:

1. 安装POSTFIX

yum install postfix -y

2. 修改配置文件/etc/postfix/main.cf

vi /etc/postfix/main.cf

# 75行:设置myhostname,随便填,不要与目标域名相同

myhostname = mail.test.com

# 83行: 设置域名,随便填,尽量和上面对应,不要与目标域名相同

mydomain = test.com

# 99行: 设置myorigin

myorigin = $mydomain

# 116行: 默认是localhost,修改成all

inet_interfaces = all

# 119行: 改成ipv4

inet_protocols = ipv4

# 165行: 设置mydestination,随后面加上 $mydomain

mydestination = $myhostname, localhost.$mydomain, localhost, $mydomain

# 264行: 指定内网和本地的IP地址范围,局域网IP和掩码就行

mynetworks = 192.168.0.0/16,127.0.0.0/8

# 419行: 取消注释,邮件保存目录

home_mailbox = Maildir/

# 572行: 取消注释,设置banner。

smtpd_banner = $myhostname ESMTP3. 启动POSTFIX服务

systemctl start postfix4. 发送测试邮件

#安装mailx

yum install mailx

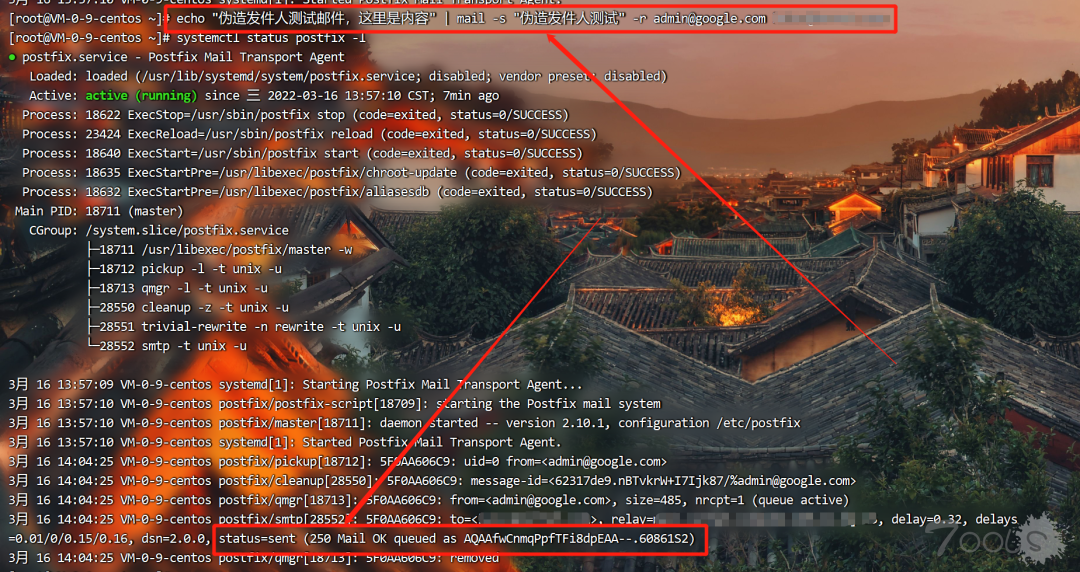

echo "伪造发件人测试邮件,这里是内容" | mail -s "伪造发件人测试" -r [email protected] 收件人邮箱@qq.com

# -r 跟的是伪造的发件邮箱,再后面是收件人邮箱,不建议使用QQ邮箱测试,大概率拦截了0x03

———

可能会遇到的一些问题

测试的时候可以通过命令

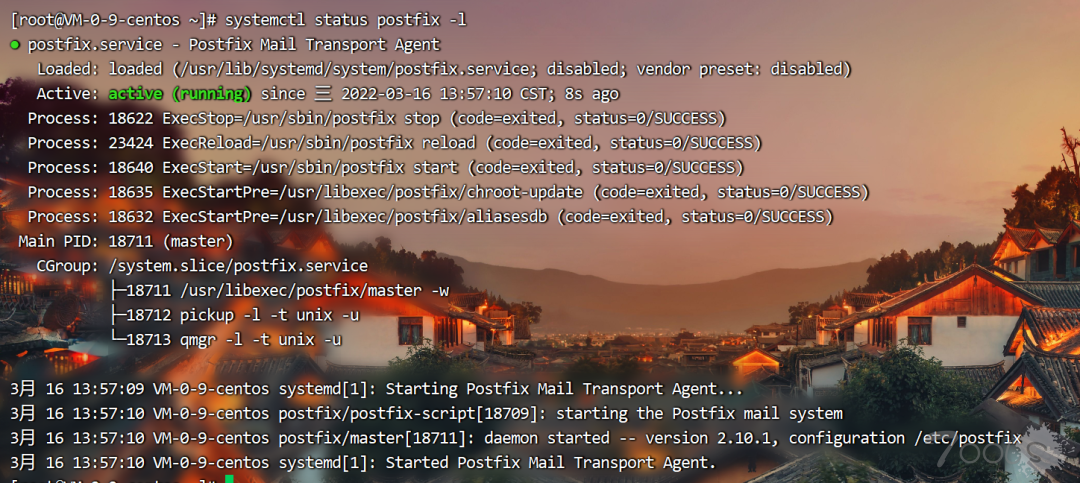

查看日志信息,如下:systemctl status postfix -l

如果发送完但是没接收到邮件,可以通过上面的日志信息查看原因进行修改,比如响应码550,表示邮件内容被检测拒收;450表示需要检测,可能会延迟接受,也可能不接受,205表示邮件被正常发送。

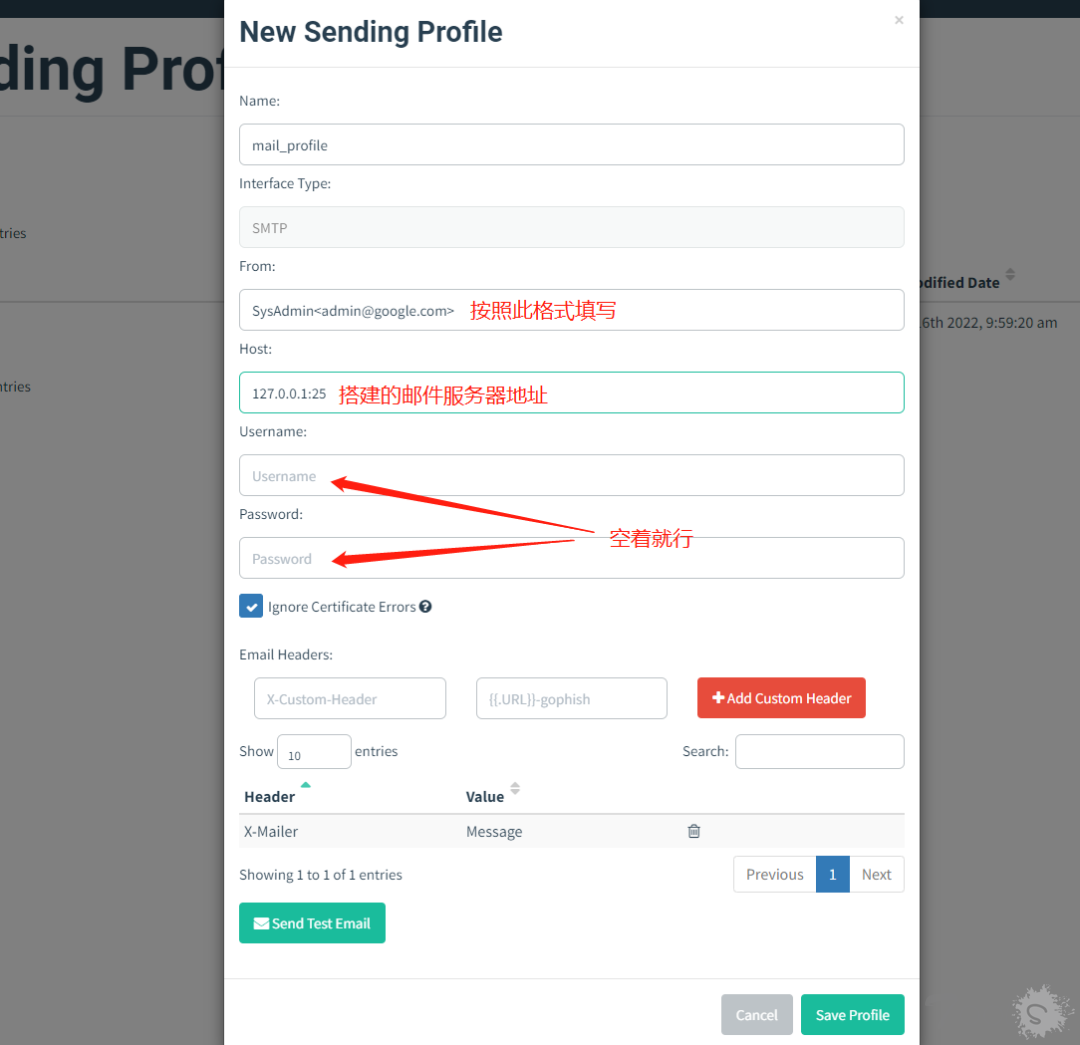

批量利用发送可以配合Gophish使用,配置方法如下图:

评论45次

可以用在实战吗

如果能伪造邮件服务器IP就好了,那样spf拦不了

实操直接垃圾箱啊

也是提供了些思路吧,钓鱼还是好玩。

腾讯 连个假的google邮件服务器 都识别不了吗,草

来源ip好的话,想模仿谁都可以

貌似会显示由xxxxx代发

钓鱼还是爆破或者弱口令的邮箱好用,不用考虑spf

研究过此类问题,SPF是个很难绕过的点

之前内网搭建过一个服务器 邮服 给目标发了 spf.不太行 但是可以配合正常的其他厂商的发组合信息 什么的 提醒啊啥的 比单一的这样效果好一些

大厂应该会直接拒收或者打上标记

这是接收方的邮件服务器安全配置不当才造成的吧

影响有公开的匿名发邮箱的平台,因为之前进行安全朔源的时候发现有人使用匿名邮箱发的邮件。

这个过不了吧,进垃圾箱了

这种能过spf吗,不会显示由什么代发吗

这种大概率过不了

这个还是过不了正规平台的吧

确实,不过一般的企业邮箱xi统包括腾讯企业邮箱都是可以的,不过要构造好内容,很容易被检测内容

好的好的,还是感谢大佬的分享

fastmail貌似就是这个,一般大厂商直接垃圾箱或拒收了。

这个还是过不了正规平台的吧

确实,不过一般的企业邮箱xi统包括腾讯企业邮箱都是可以的,不过要构造好内容,很容易被检测内容

这个还是过不了正规平台的吧